2023龙信杯服务器部分1

案情介绍

2023年9月,某公安机关指挥中心接受害人报案:通过即时通讯工具添加认识一位叫“周微”的女人,两人谈论甚欢,确定网上恋爱关系,后邀约裸聊,受害人上钩后,“周微”和受害人进行裸聊,整个过程被涉诈团伙录音录像。同时周倩以自己做直播“涨粉”为由,引导受害人下载其事先制作好的木马APP,受害人安装该APP后,嫌疑人利用录制的视频和受害人的通讯录做要挟,从而实施诈骗。

公安机关接警后,通过技术手段抓取了一段流量包,且通过公安机关的侦查与分析,锁定了该诈骗团伙的业务窝点,具了解,该团伙成员通过Telegram 联系ETH币商收币,双方在线上确定好了交易时间和交易金额(交易额为300万人民币),并先由卖币方转0.5个ETH到买币方钱包。双方人员碰头后,商定分两笔交易交割,第一笔交易价值100万的虚拟货币、第二笔交易价值200万的虚拟货币。第一笔100万的币从卖币方的地址转到中转地址(由中间人控制),再由中转地址转到买币方提供的收币地址,买币方收到币后将带来的100万现金给卖币方清点,第一笔交易完成。犯罪分子开始第二笔交易时,被警方当场截获。并将相关嫌疑人抓获,扣押安卓手机1部,笔记本电脑1台,调证服务器2台,以上检材以分别制作了镜像。检材清单见附件。请结合案情,对上述检材进行勘验与分析,完成以下题目。

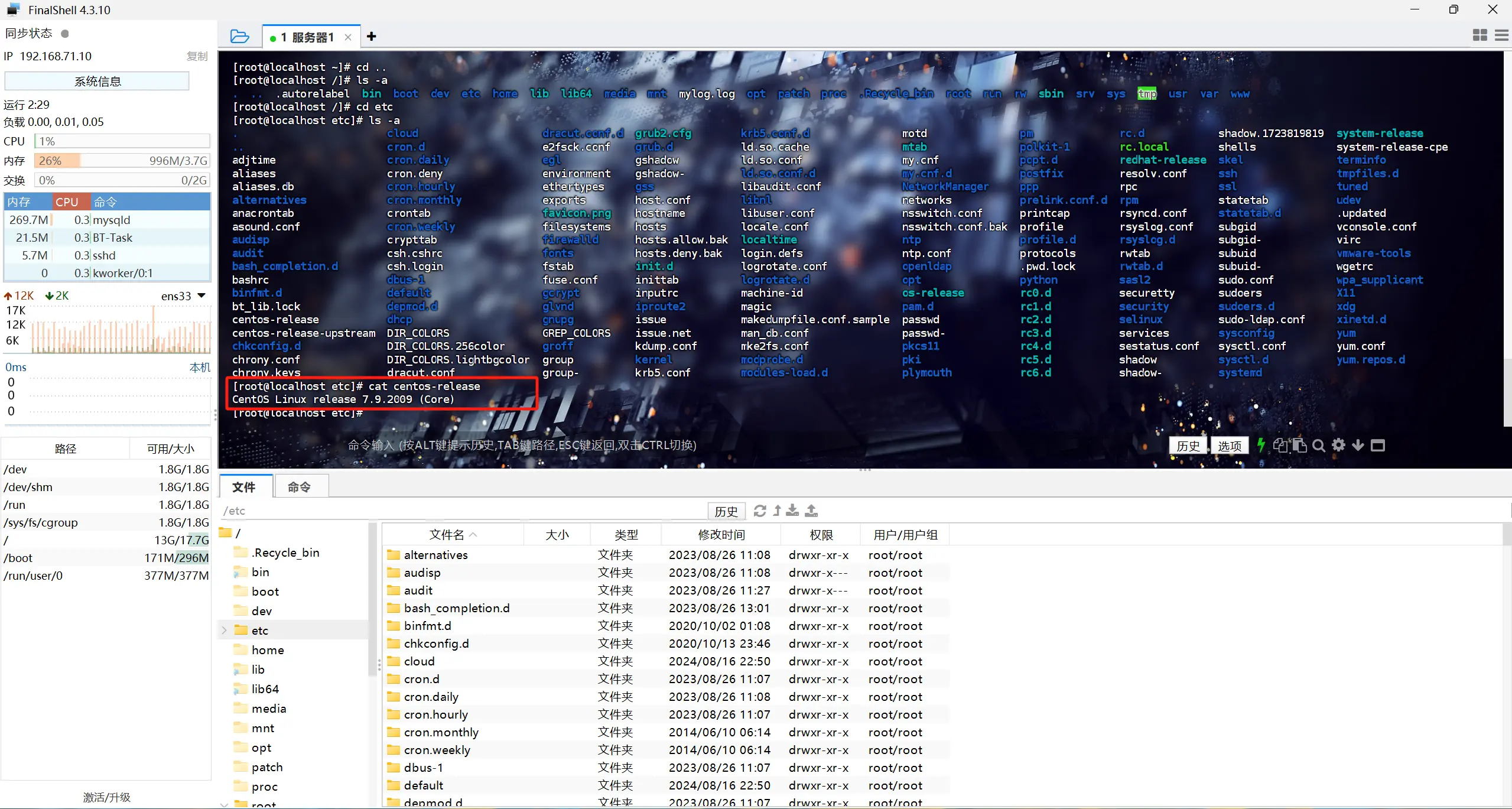

1.服务器系统的版本号是___。(格式:1.1.1111)

7.9.2009

查看etc目录下的centos-release文件

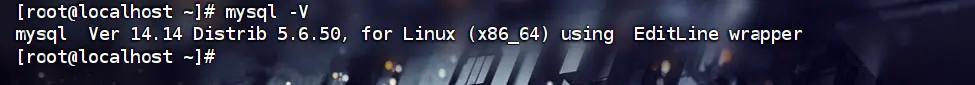

2.网站数据库的版本号是___。(格式:1.1.1111)

5.6.50

mysql -V查看

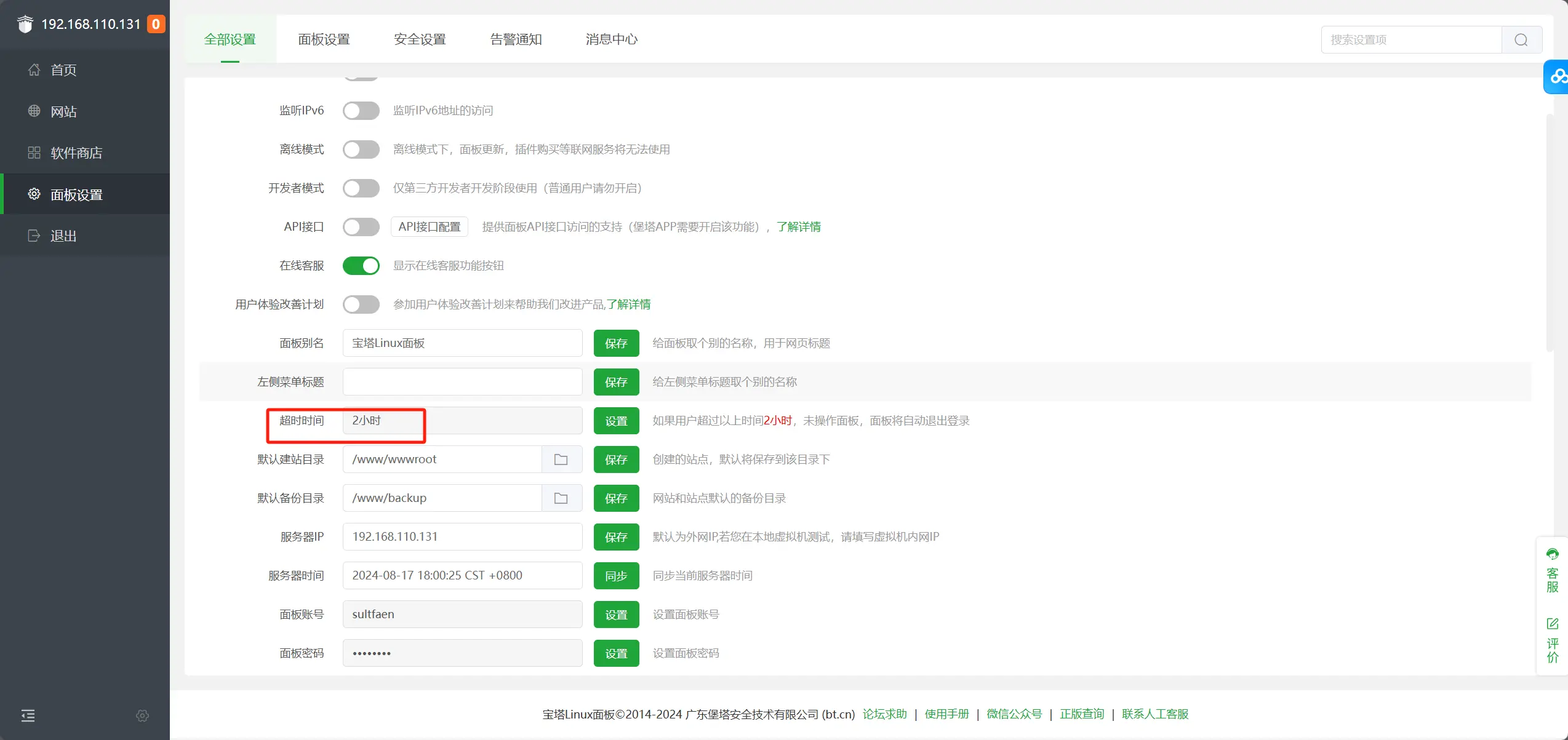

3.宝塔面板的“超时”时间是___分钟。(格式:50)

120

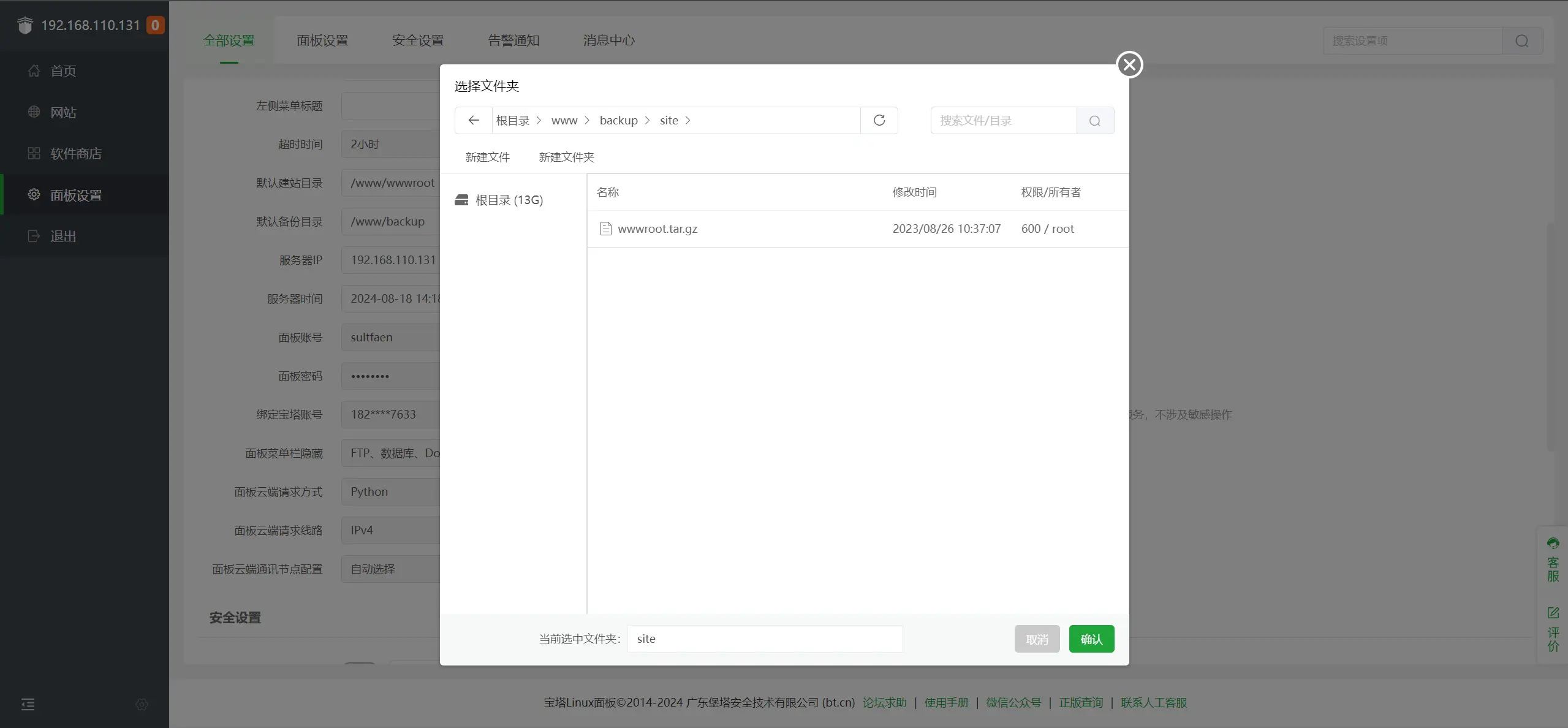

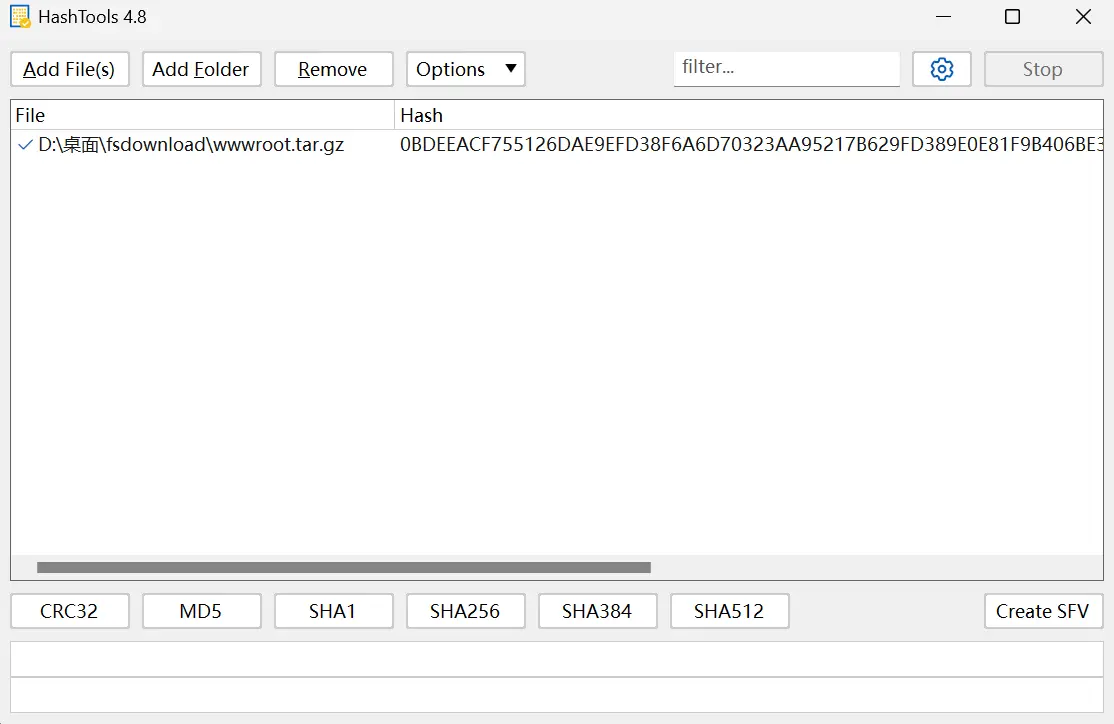

4.网站源码备份压缩文件SHA256值是___。(格式:64位小写)

0bdeeacf755126dae9efd38f6a6d70323aa95217b629fd389e0e81f9b406be39

在默认备份目录中找到后导出计算哈希值

!

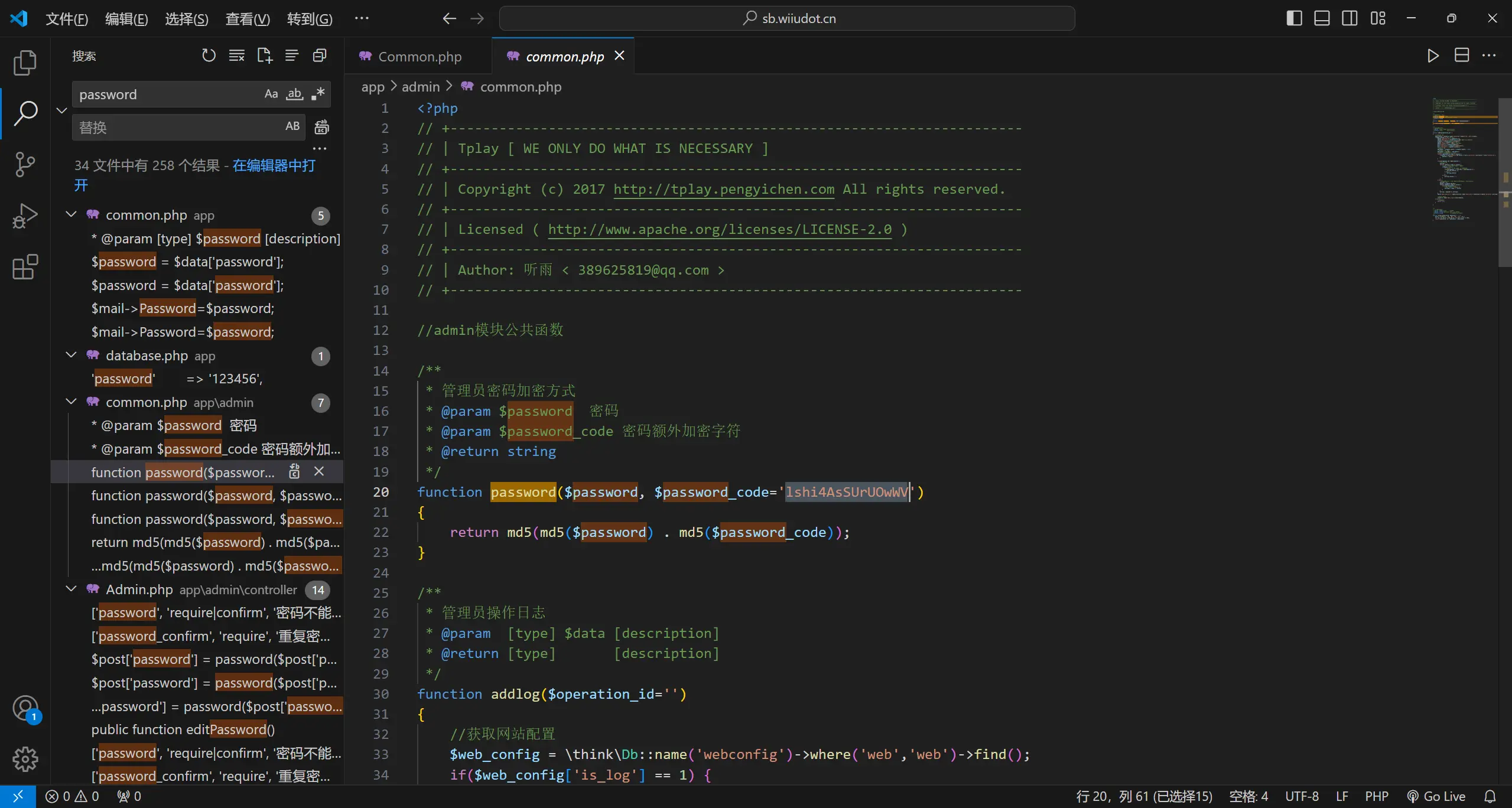

5.分发网站sb.wiiudot.cn管理员密码默认MD5加密盐值是___。(格式:abcd)

lshi4AsSUrUOwWV

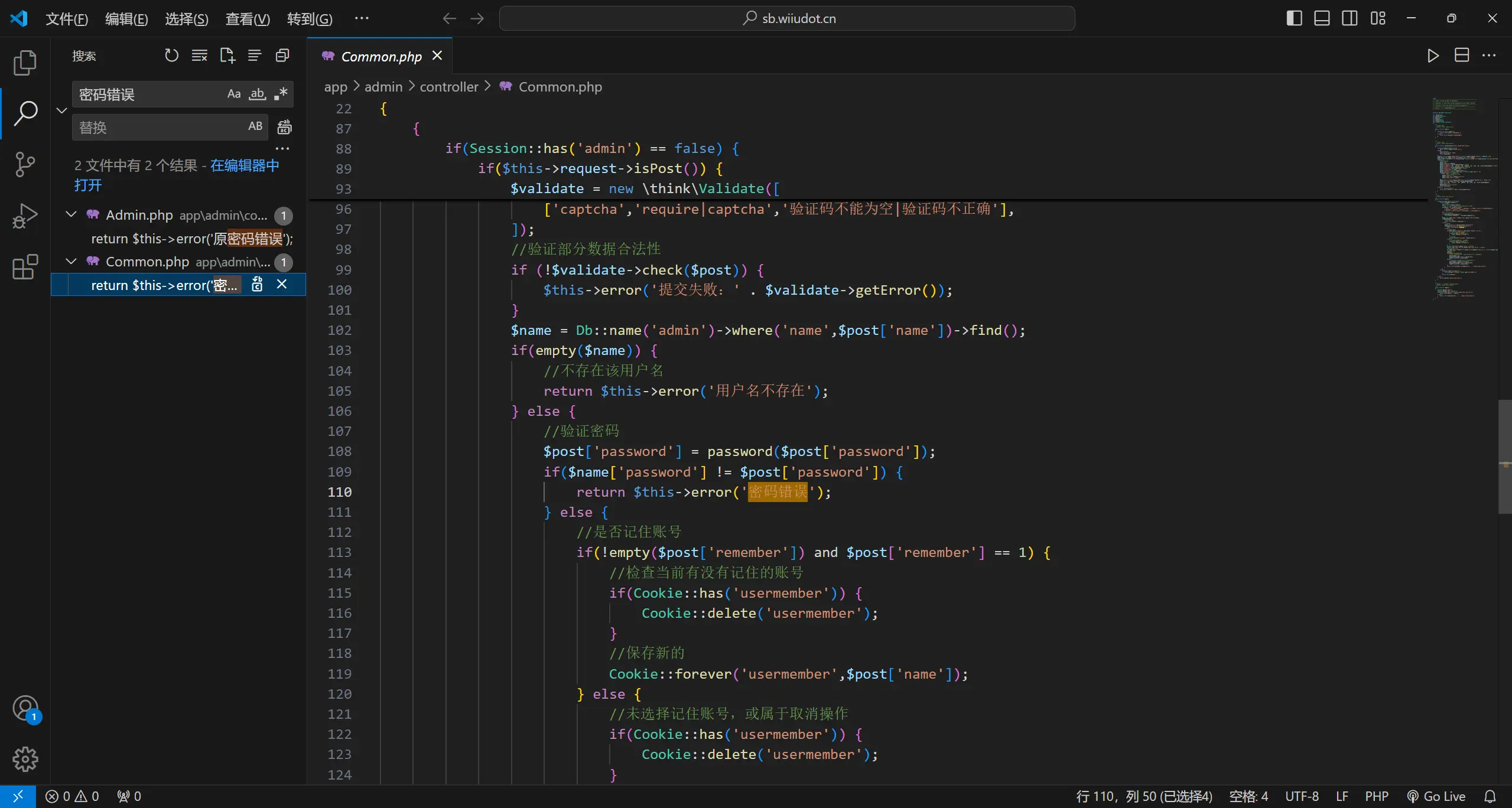

在网站源码中查找password字符

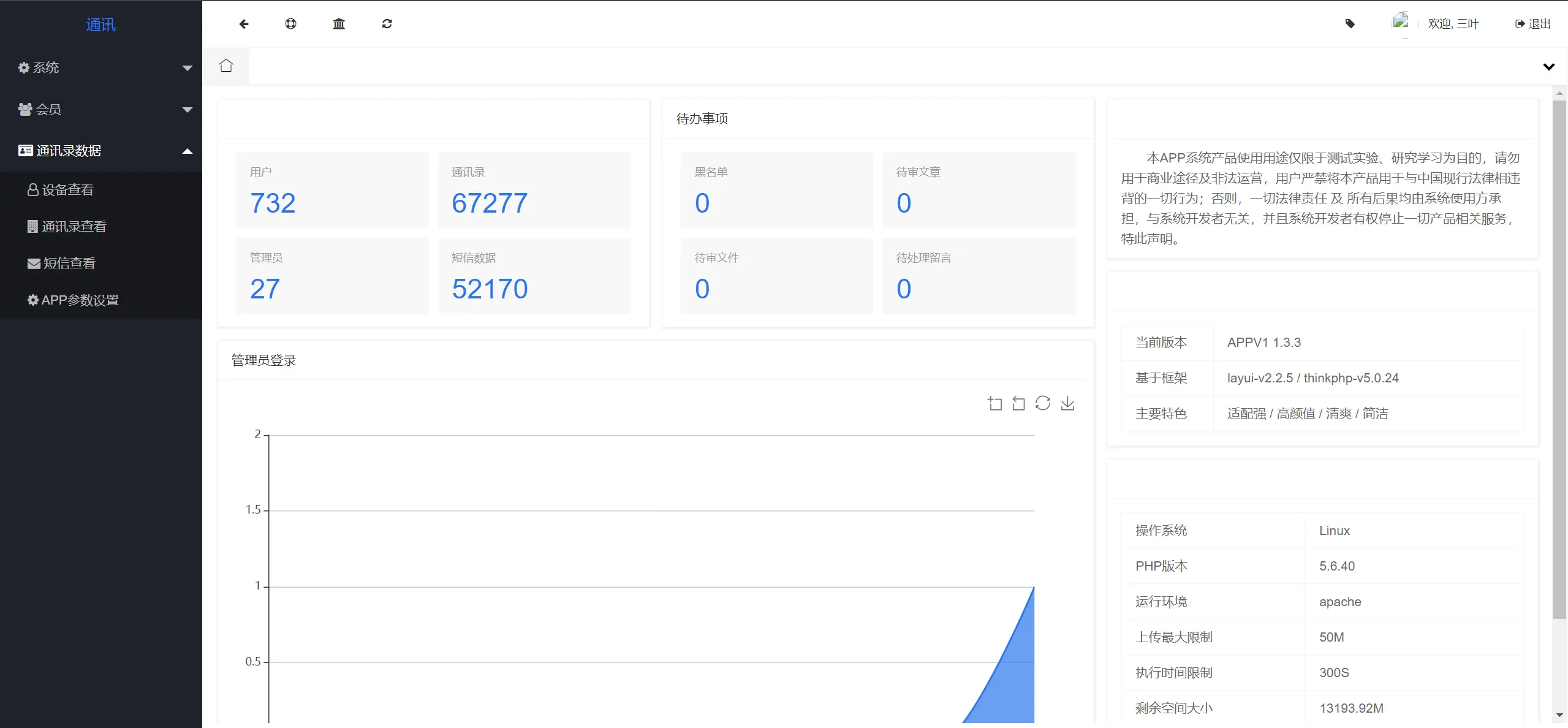

6.分发网站sb.wiiudot.cn一共存放了___条通讯录数据。(标准格式:1234)

67097

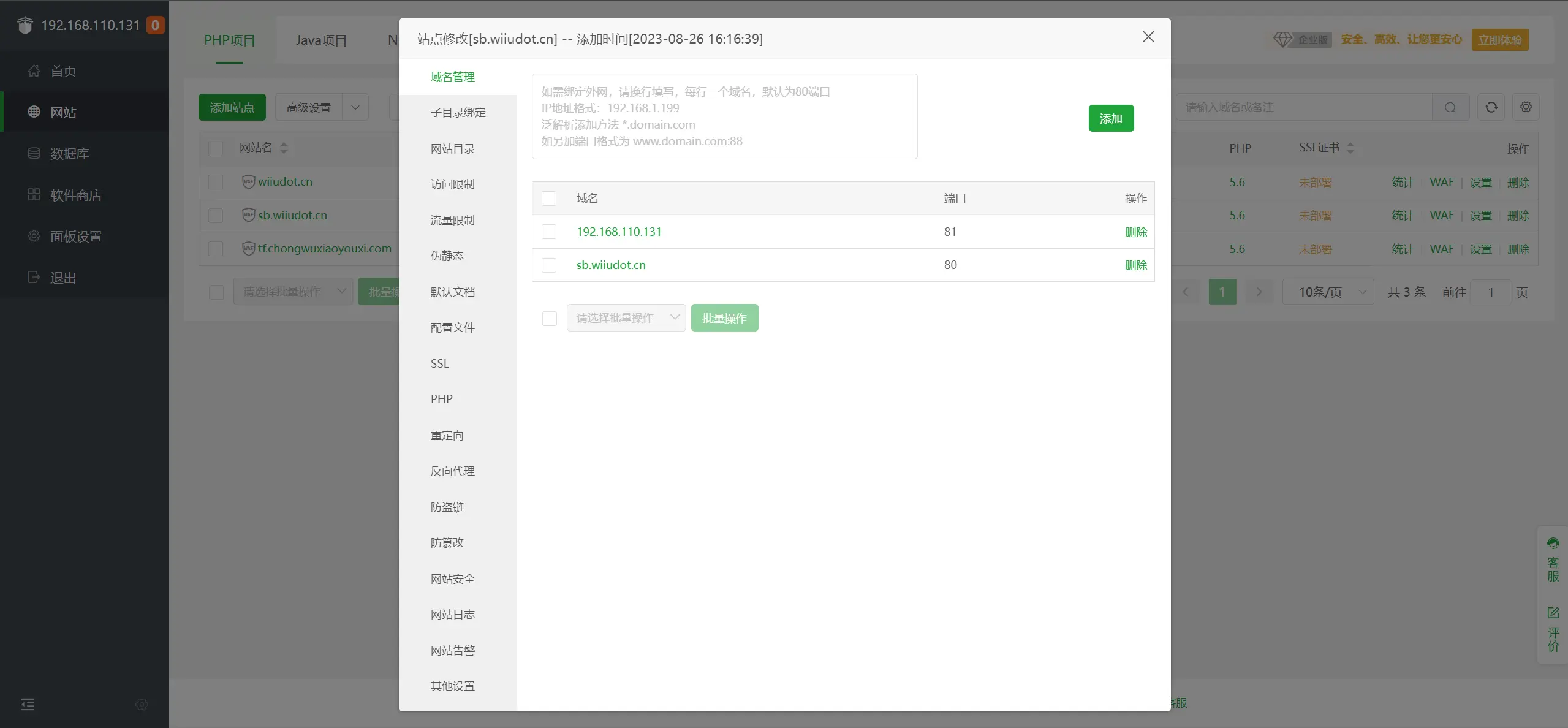

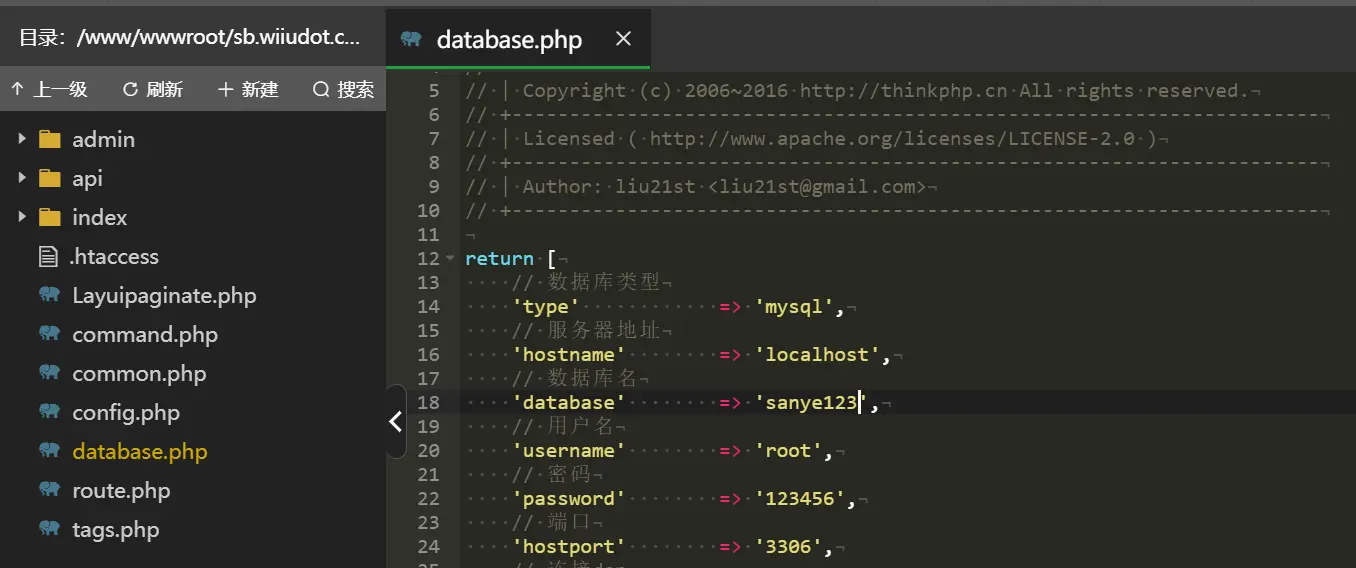

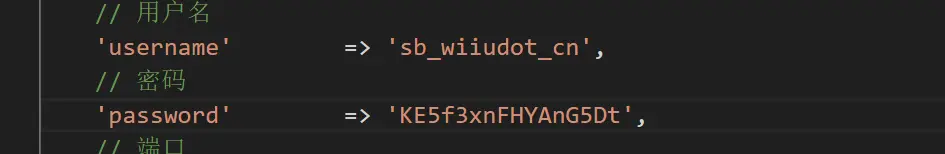

修改网站目录下的/app/database.php如下

绑定域名后访问网站

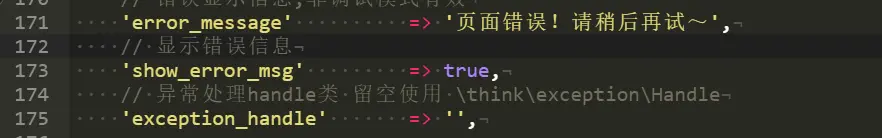

更改/www/wwwroot/sb.wiiudot.cn/app/config.php下的show_error_msg中false改ture,显示错误信息

再次访问网站

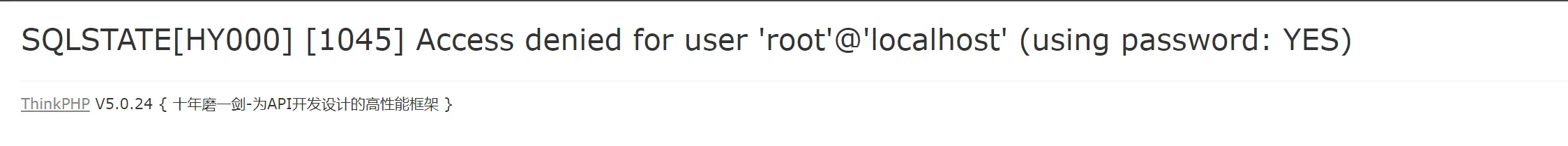

修改mysql配置文件

1 | vi /etc/my.cnf |

在[mysqld]中添加语句skip-grant-tables

保存退出后重启mysql服务

1 | service mysql restart |

完成后再次访问网站

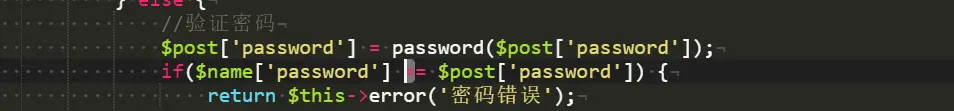

这里就已经是成功了,再访问admin后台,随便输入网站提示密码错误,在网站源码搜索密码错误找到相关代码

修改代码逻辑后输任意密码登录

查看通讯录得到结果是67097条

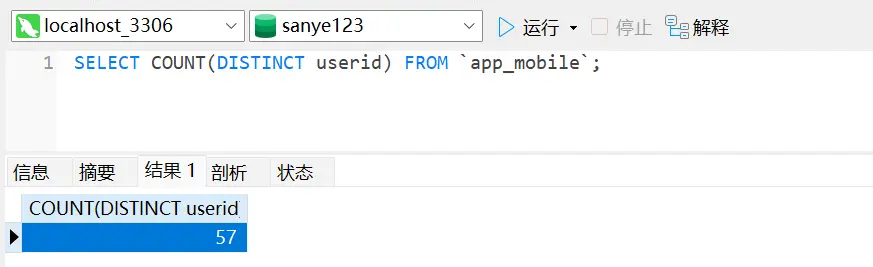

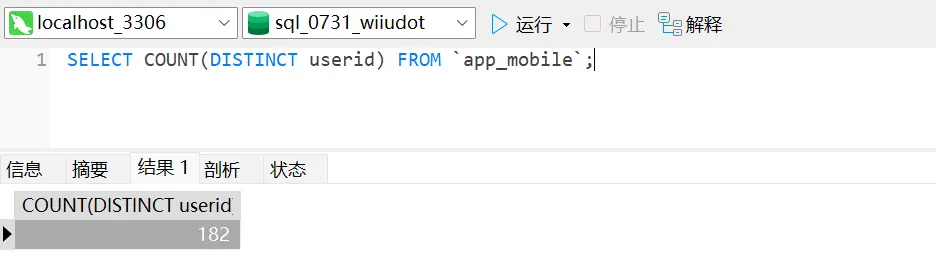

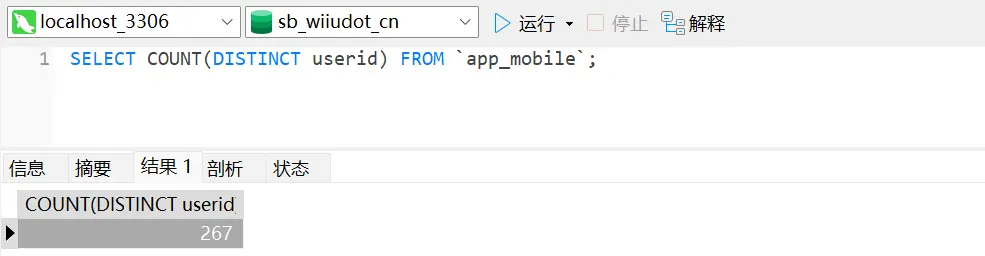

7.全部网站一共有___名受害人。(格式:xxx。不去重,不进行数据恢复)

506

三个网站的数据库名

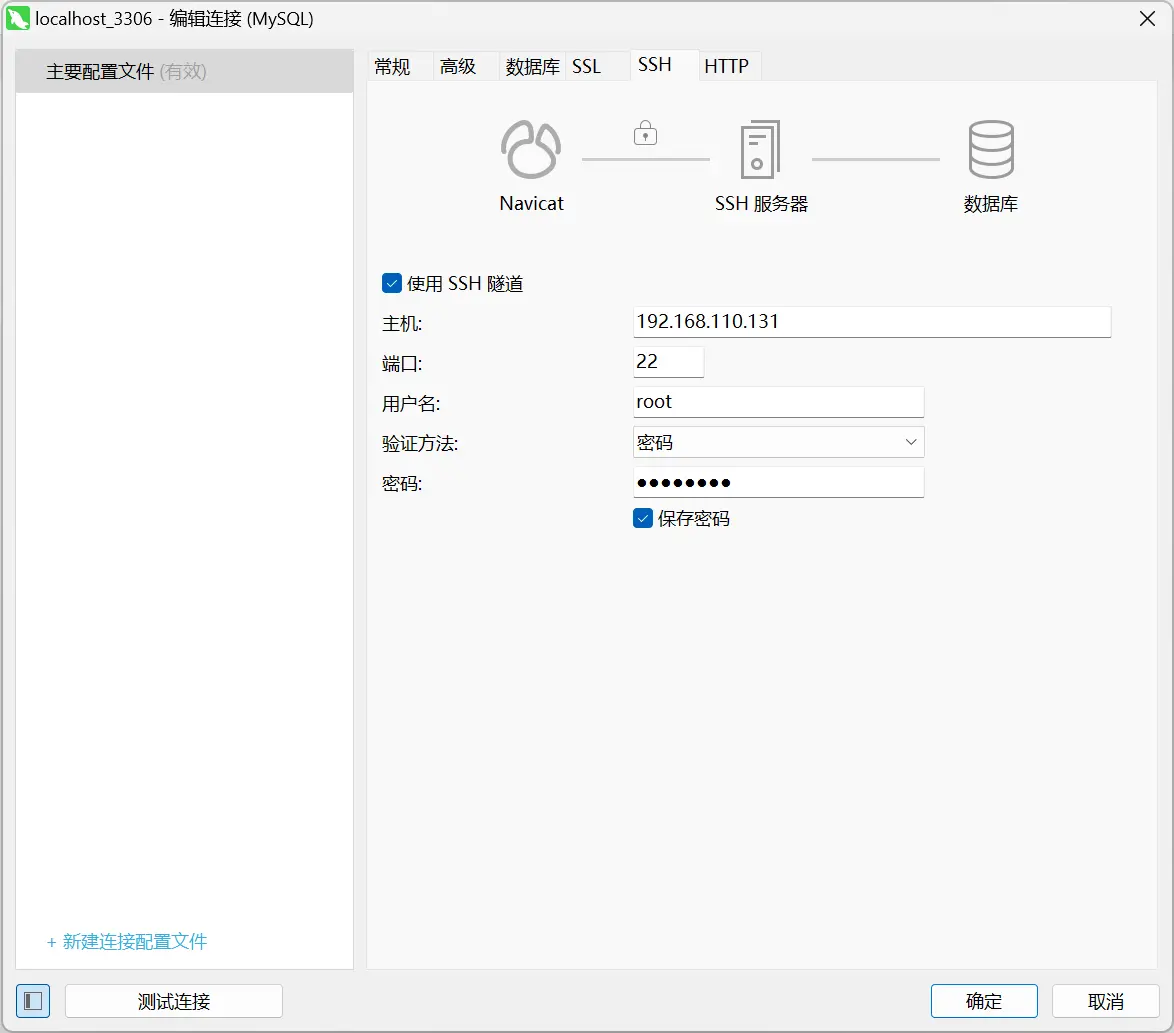

navicat使用ssh隧道连接

这里的不去重是三个网站之间不去重,单个需要去重,总计506

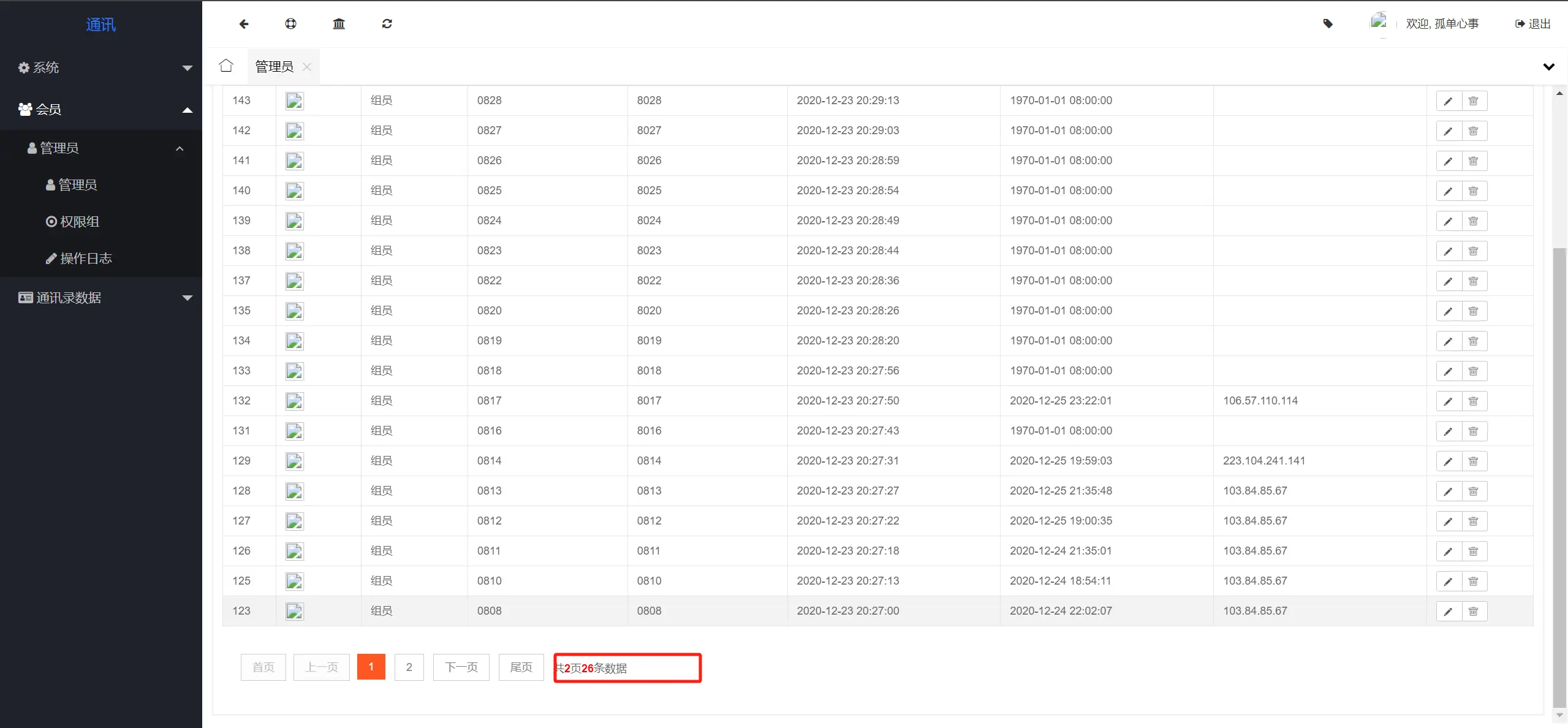

8.分发网站tf.chongwuxiaoyouxi.com里面一共有___位“组员级别”的管理员。(格式:数字)

26

重构后一直无法访问

将网站sb.wiiudot.cn的数据库改指向为网站tf.chongwuxiaoyouxi.com的数据库

然后访问网站sb.wiiudot.cn查看管理员

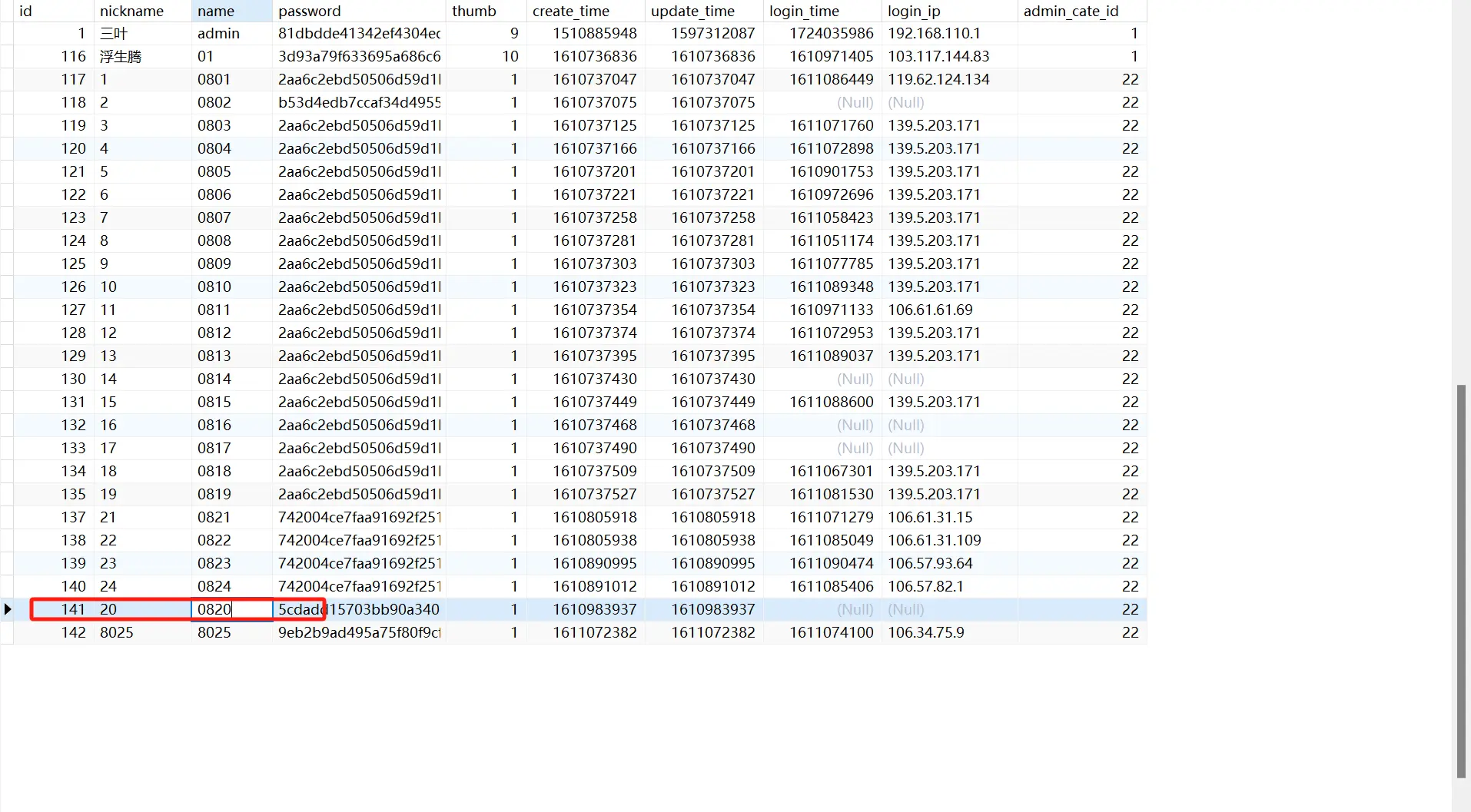

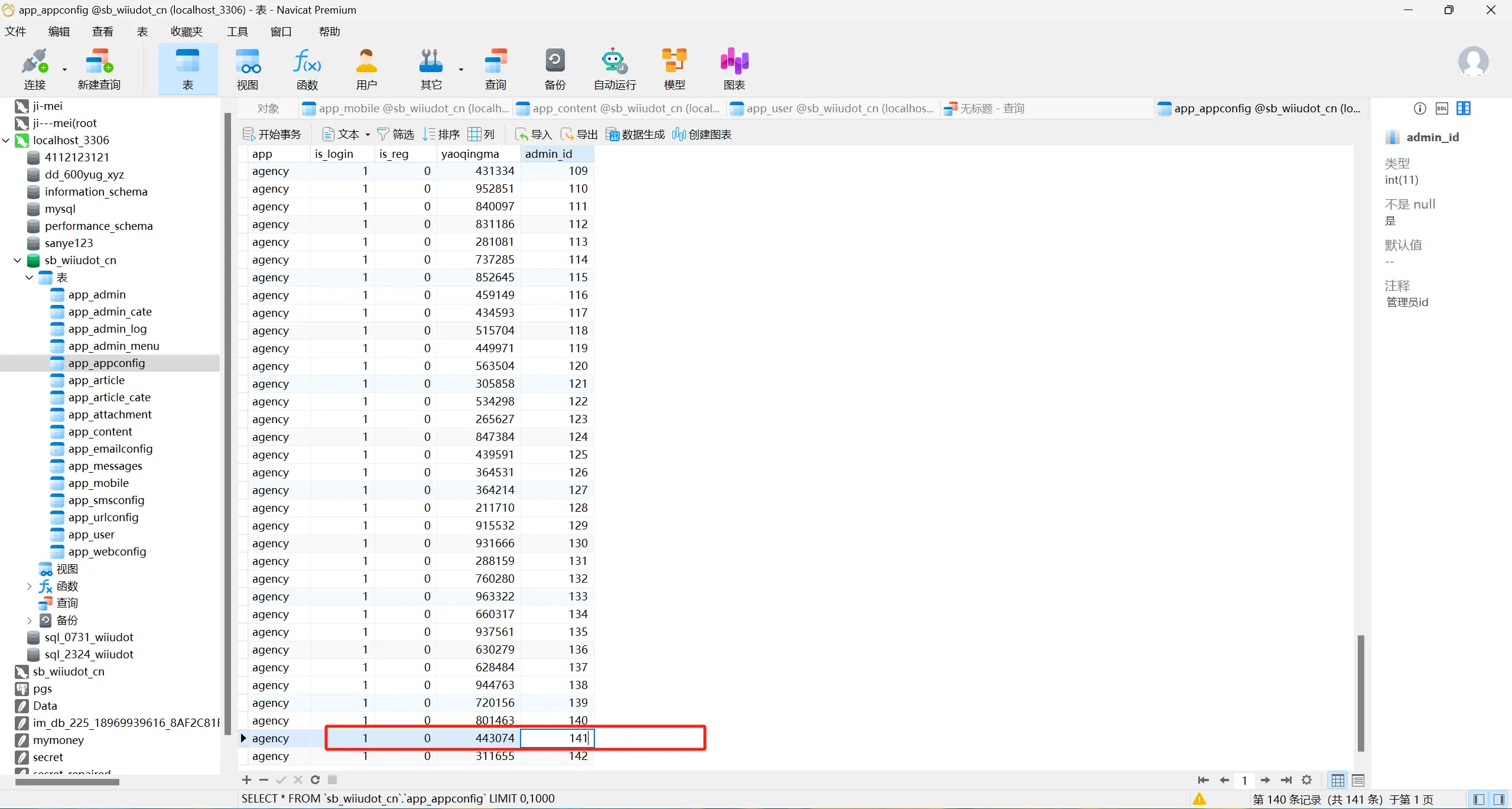

9.分发网站sb.wiiudot.cn管理员名为“0820”的邀请码是___。(格式:xxx)

443074

0820对应id为141

在app_appconfig表中找到对应邀请码

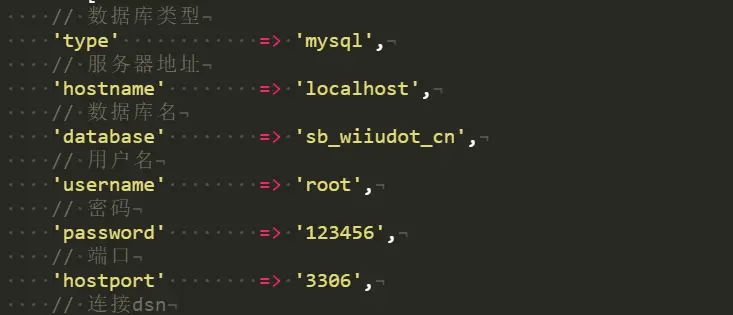

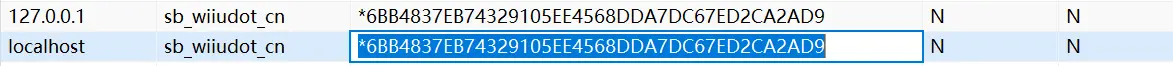

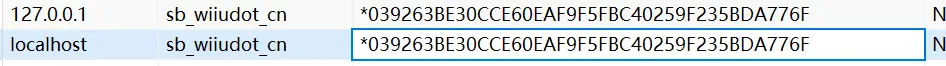

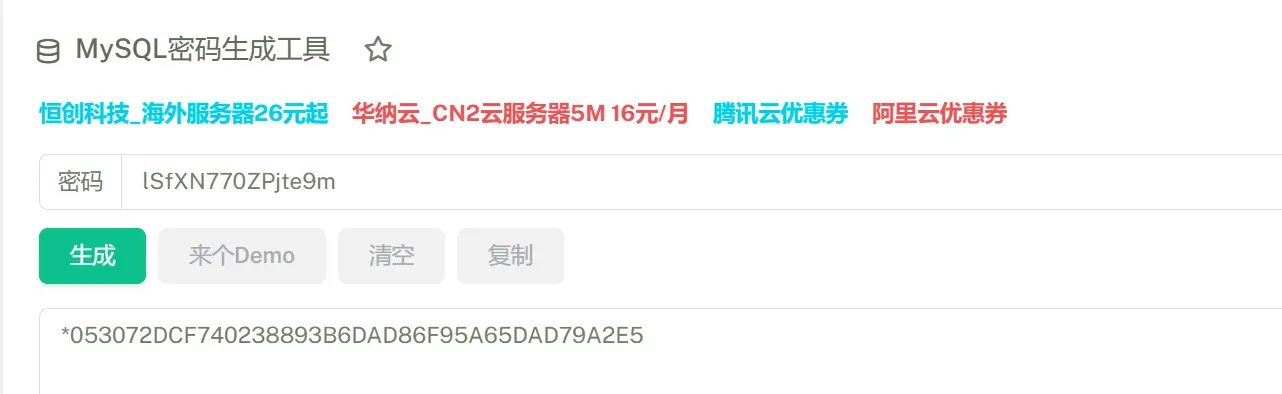

10.分发网站sb.wiiudot.cn本地数据库用户sb_wiiudot_cn的密码是___。(格式:xxx)

KE5f3xnFHYAnG5Dt

做到这发现数据库的密码被自己改掉了(以后能绕密就不要乱改密码了🥲)

另起一个镜像后,查看数据库中password

使用database.php中的密码加密后进行比对发现错误

使用前面得到的备份文件中的密码验证正确

- 标题: 2023龙信杯服务器部分1

- 作者: L...

- 创建于 : 2024-08-19 11:48:07

- 更新于 : 2024-08-19 12:23:48

- 链接: https://we1kin.github.io/2024/08/19/2023longxin-server1-forensics/

- 版权声明: 本文章采用 CC BY-NC-SA 4.0 进行许可。