2024FIC线下决赛复现(前两部分)

案件背景:

2024年3月15日凌晨,受害人短视频平台上看到一段近期火爆的交通事故视频,留言后有人通过私信联系,称有一个赚大钱的机 会,该人自称李某,提议让他到他们平台充值做代理;最终受害人发现自己被卷入了一个复杂的网络传销犯罪活动中,从而报案。

经过一段时间的侦查,2023年3月25日,警方最终锁定了”lalala李”网络水军团伙的技术人员卢某,一举拿下了卢某的住所;当天 上午,警方开始对卢某某的个人计算机进行现场勘验。在管理工具历史记录中,发现了大量访问某个PVE云服务器控制台的记录。初步判 断该云服务器可能为该团伙网络引流的主要平台。

经过进一步追查,警方发现该PVE云服务器租用于某知名云服务商,服务器上运行着数个不同的虚拟机实例;平台通过虚拟软件模 拟多部手机,利用网络水军的力量在各大平台发布伪造的图片传播负面新闻,引流受害者加入平台。

在深入分析虚拟机镜像后,警方终于发现这些虚拟机背后运行着一个复杂的网络传销平台!最终,警方展开了一场声势浩大的收 网行动,成功捣毁了该犯罪团伙。案件中的主要成员李安弘、卢某某等人均被依法逮捕。

接下来,我们将深入分析关键证据镜像文件,揭开这个庞大网络传销窝点的犯罪事实。

检材情况:

1、卢某个人计算机—PersonalPC.E01, MD5:6ee6056aaf226c019426c468c0d3bc7b

2、PVE服务器调证镜像1—sys.E01, MD5:a801b084c6e71ed59fbcfcdc9694bed4

3、PVE服务器调证镜像2—data.E01, MD5:2eaef3b6304e4fd1eeefb84d69609126

检材密码:2024FicCompetitionFinals@杭州&PoweredByHL!

计算机介质部分:

1 请分析卢某的计算机,并计算原始检材的SHA256值。

484117f3002e5b876c81dd786f899a439514bb0621d62d58f731e5b344db3634

2 嫌疑人回收站中的”备忘录.txt”文件SHA1 值为?

FDED9342533D92FA46FC4AABD113765A7A352CEB

3 嫌疑人使用ssh连接工具,该工具的名称为?【答案格式:fic123】

MobaXterm

4 嫌疑人使用ssh连接工具,其中连接名为node的连接记录,连接的端口为?【答案格式:123】

122

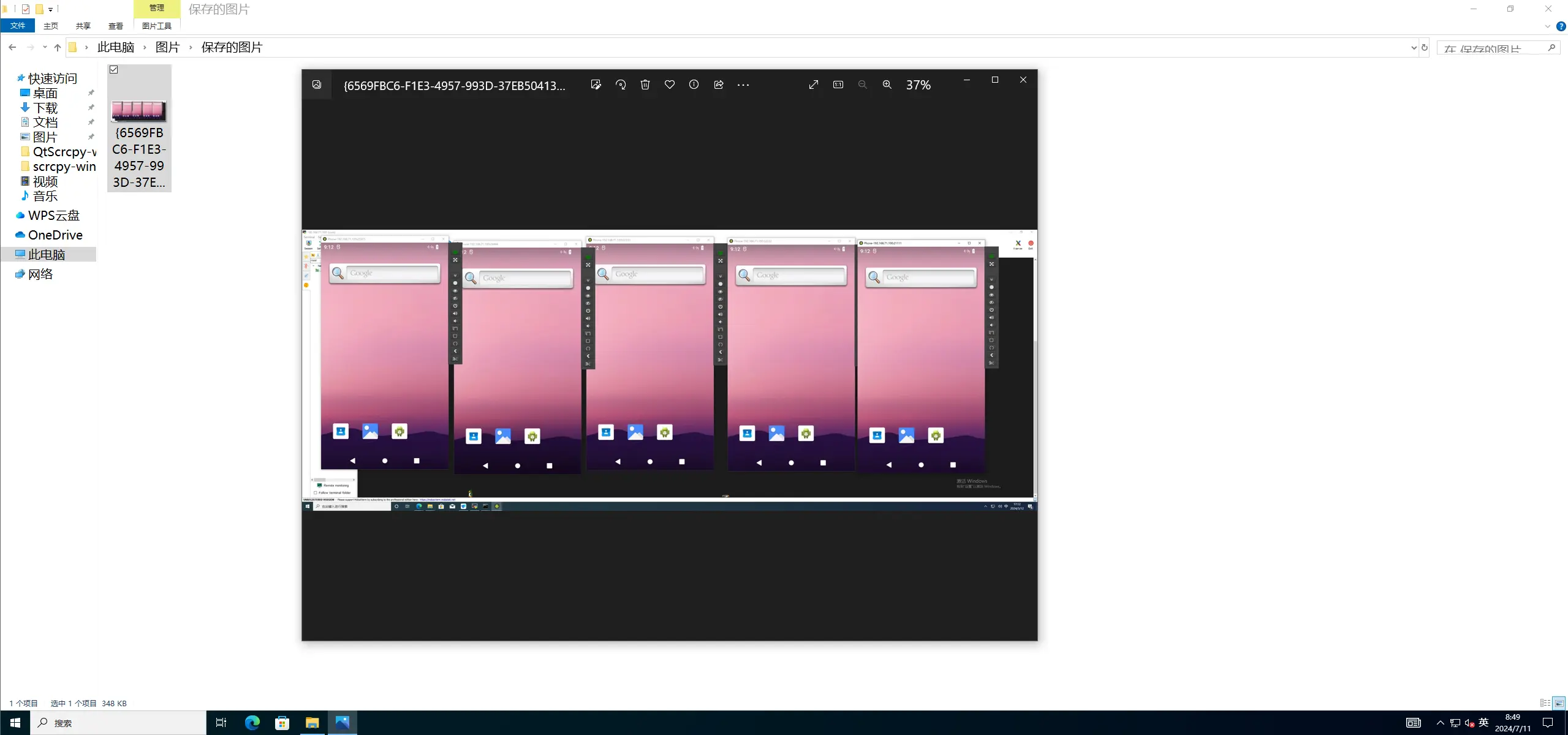

5 在2024-03-12 17:13左右,嫌疑人计算机最少连接了__台安卓虚拟机。【答案格式:1】

5

在此电脑-图片-保存的图片中有一张截图,有五台安卓虚拟机

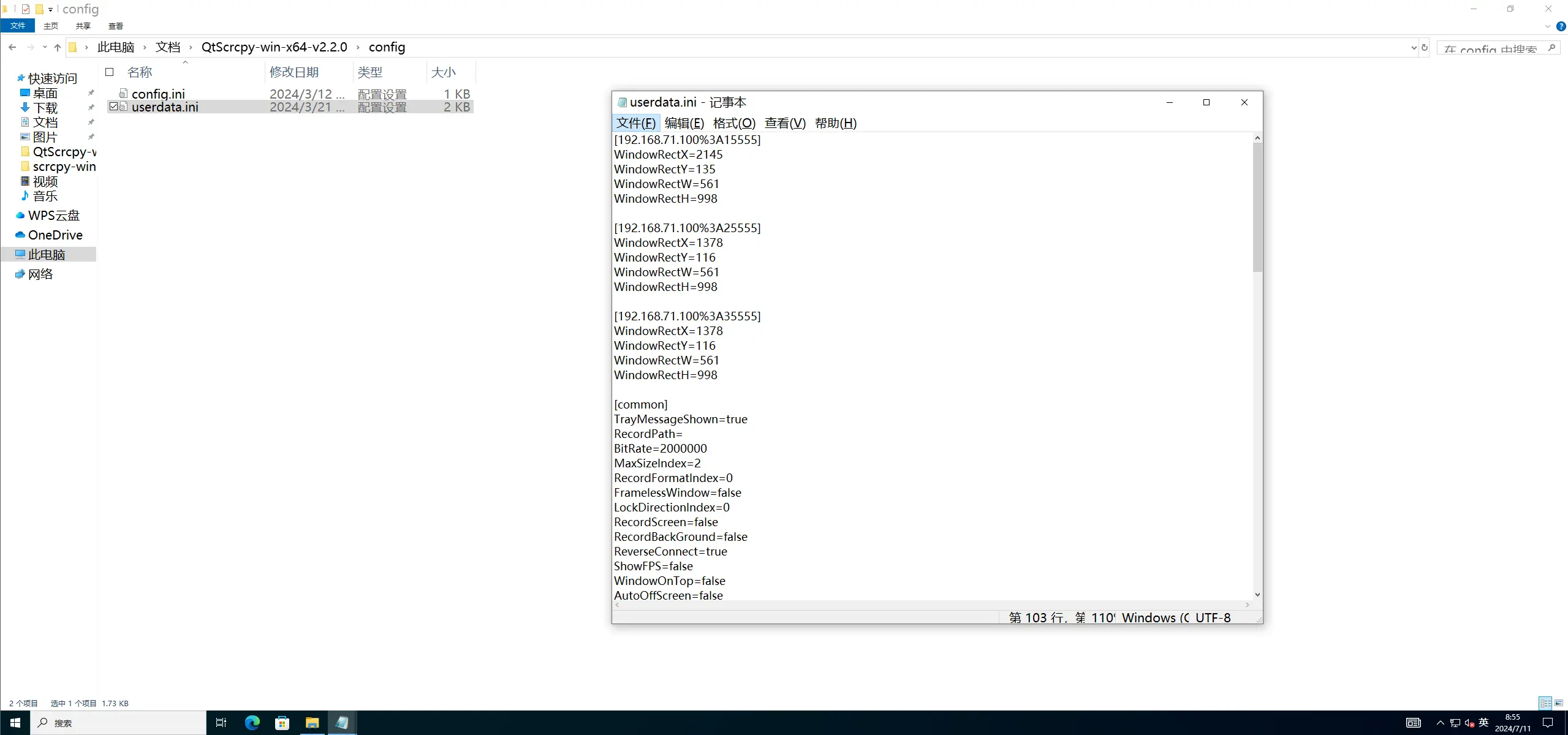

6 软件“QtScrcpy”的配置文件显示,嫌疑人配置了__台安卓虚拟机(以连接端口计数)。【答案格式:123】

15

在配置文件中,一共15台

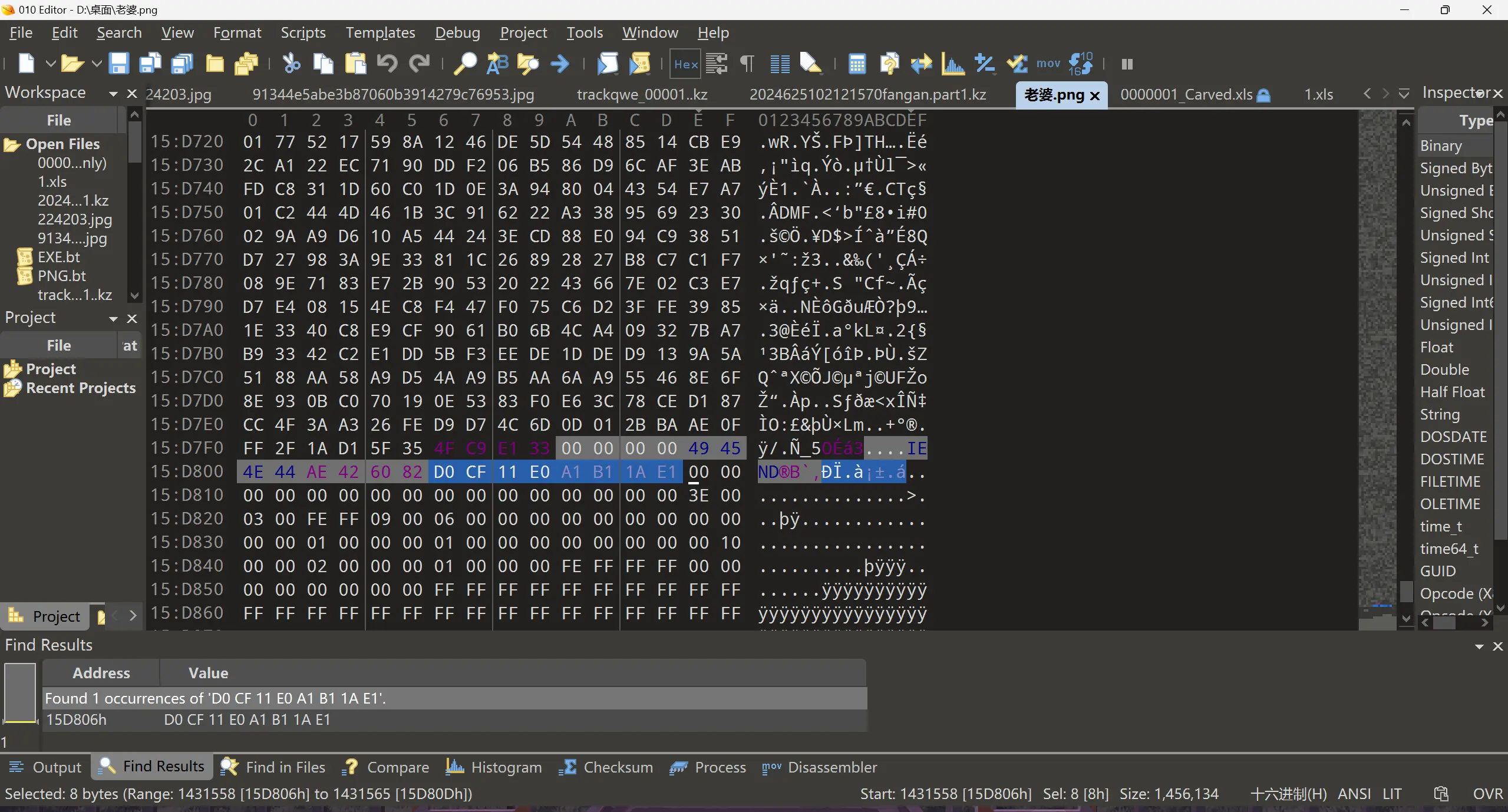

7 嫌疑人桌面文件”老婆.png”的SHA256哈希值为?【答案格式:abc123】

02139BF305630CEFFADD6926C202BAE655C79D25A64F5C7A1C62BC4C91C9CCF1

8 嫌疑人把xls文件藏入老婆.png中,该xls的密码为?【答案格式:Abc123】

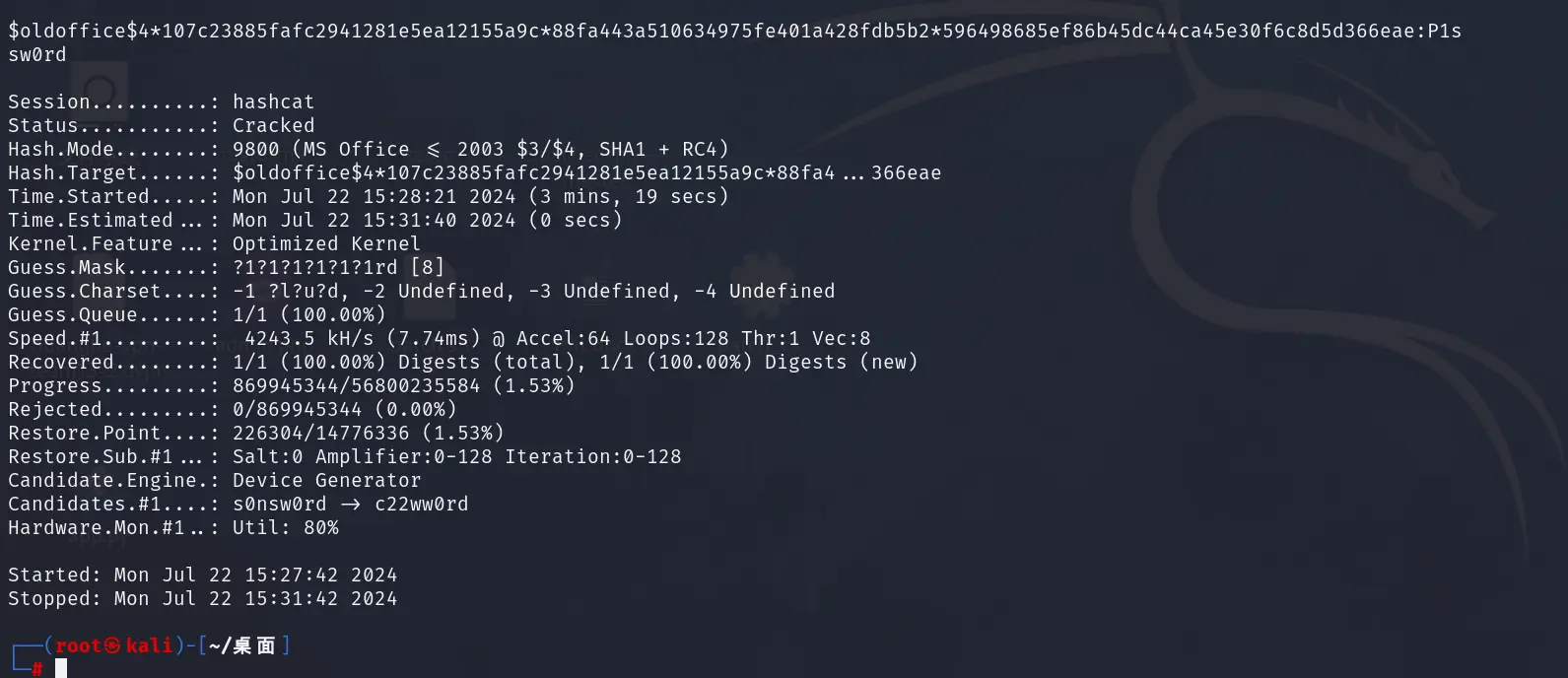

P1ssw0rd

搜索xls的文件头,将隐藏的xls文件提取出来

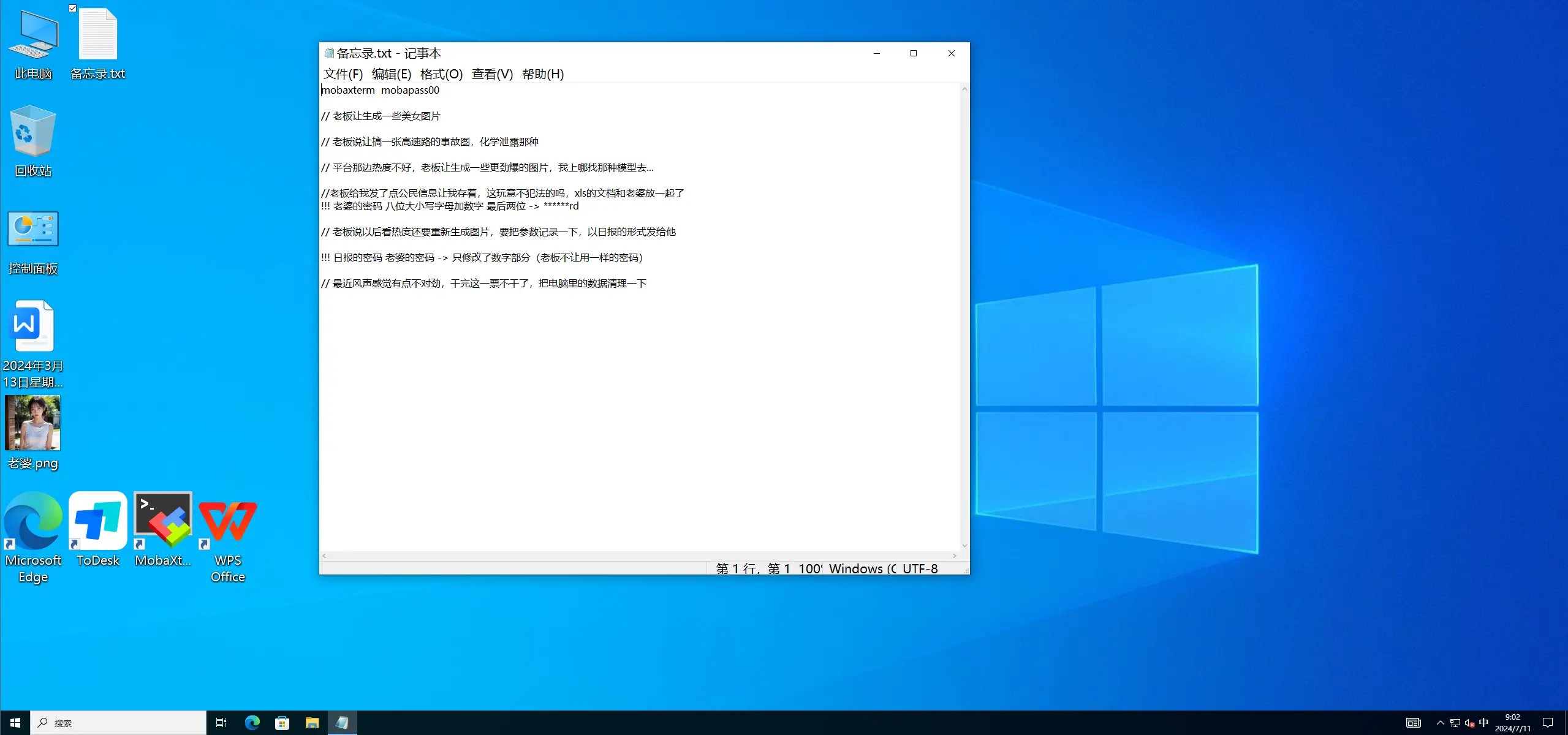

回收站的备忘录.txt中有密码的提示

可以使用passwarekit进行爆破,但是太慢,所以这里演示使用hashcat进行爆破

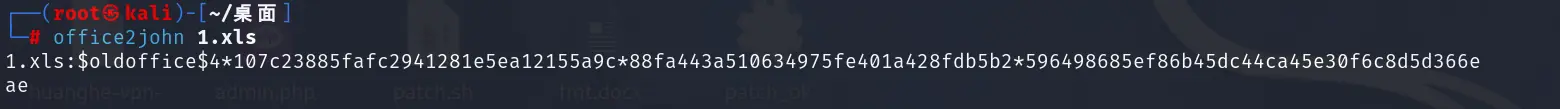

先使用office2john获取哈希

使用hashcat爆破

1 | hashcat -m 9800 -a 3 '$oldoffice$4*107c23885fafc2941281e5ea12155a9c*88fa443a510634975fe401a428fdb5b2*596498685ef86b45dc44ca45e30f6c8d5d366eae' -1 ?l?u?d ?1?1?1?1?1?1rd |

9 嫌疑人桌面”2024年3月13日星期三 日报.docx”文档密码为?【答案格式:Abc123】

P1ssw1rd

1 | hashcat -m 9600 -a 3 '$office$*2013*100000*256*16*12126a7d4fc8a58b5433ddc3fa3638e2*466cbf646d8984a7174d4dce8ec4251e*1d987da8a3b17c1b60a67cc05480dca814a3cfbad77f88326ba63e5a310b52b5' -1 ?l?u?d P?1ssw?1rd |

根据备忘录.txt中的提示,使用和上题相同的方法进行爆破,得到密码为P1ssw1rd

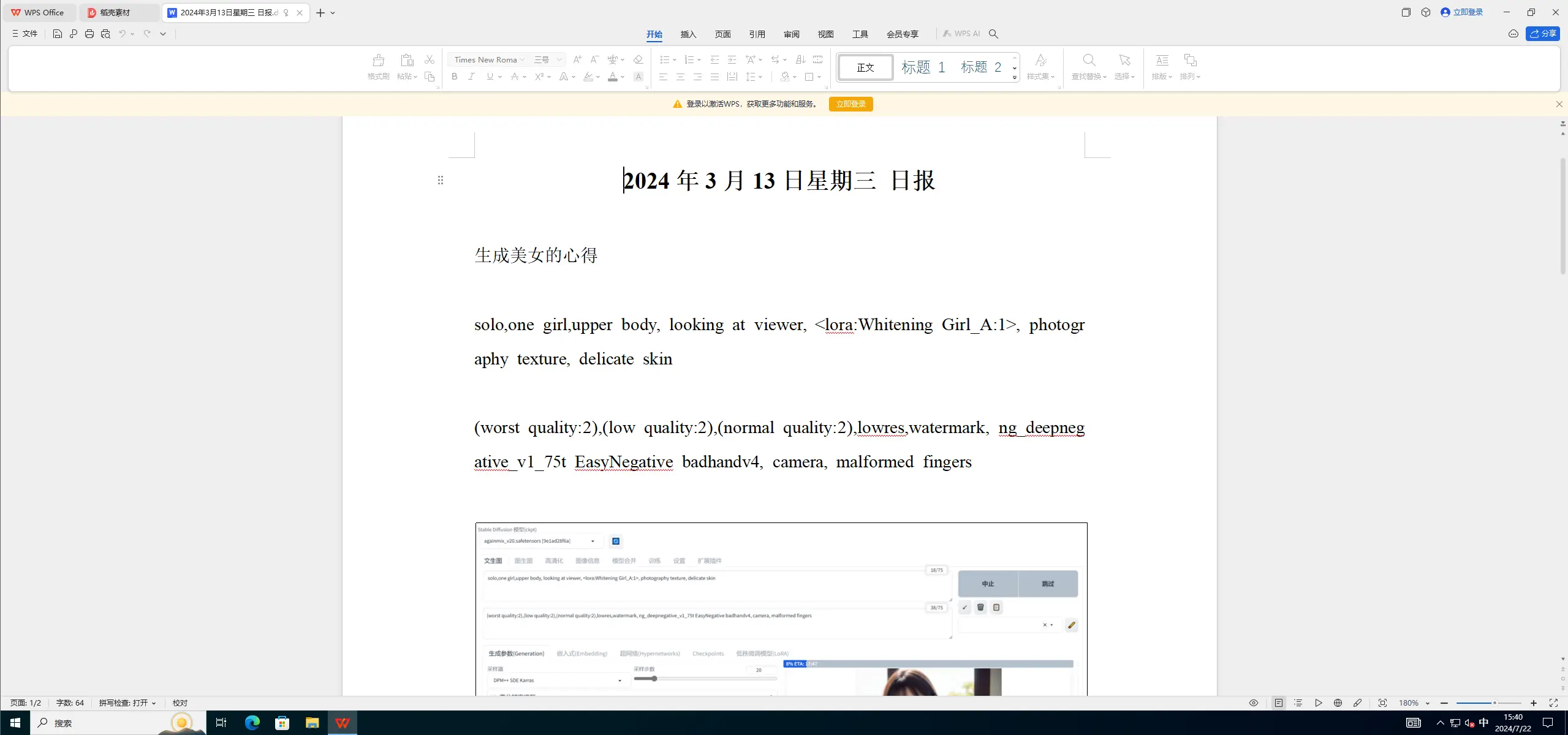

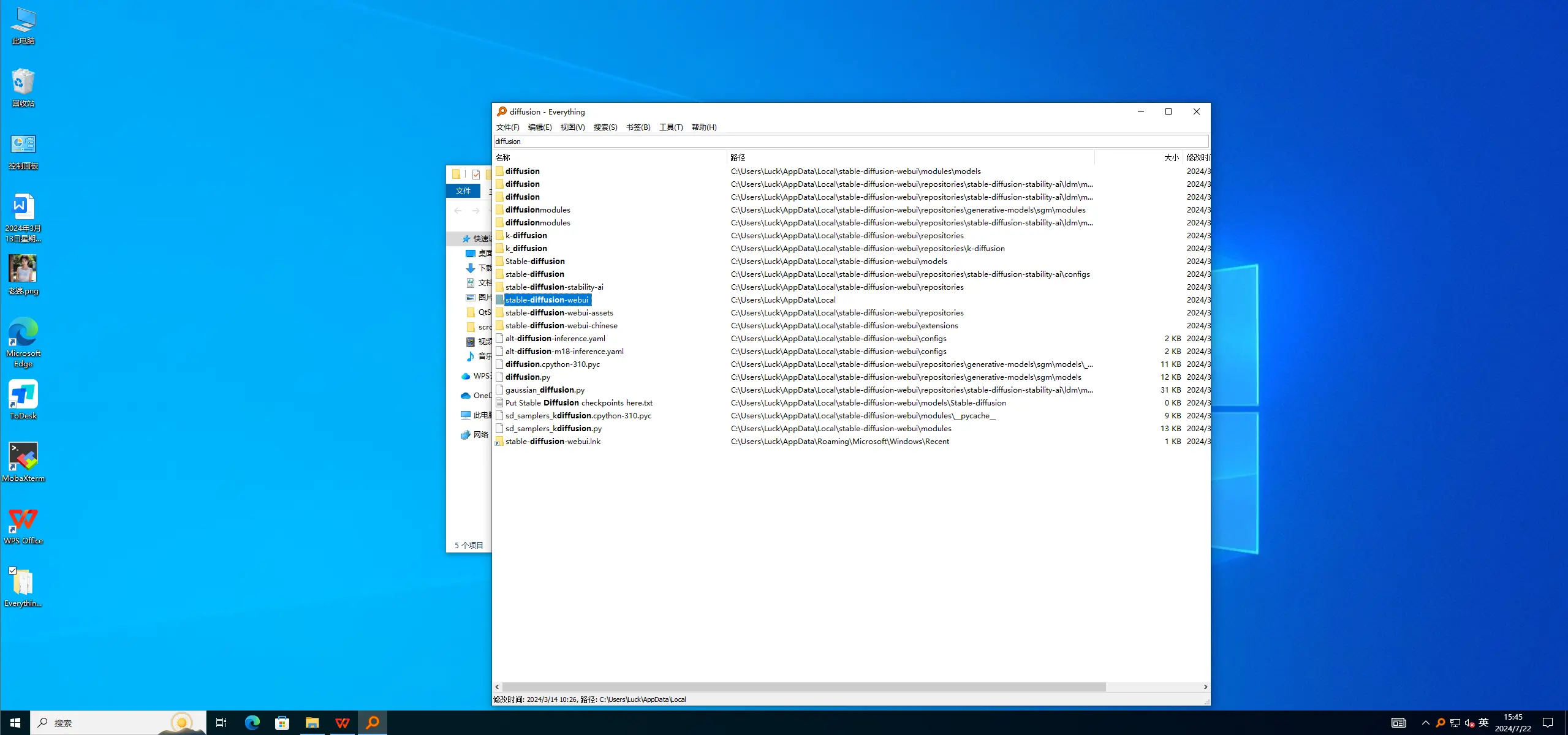

10 嫌疑人使用的AI软件名称为?【答案格式:abc-df-abc】

stable-diffusion-webui

打开日报.txt,发现使用的模型为Stable Diffusion,但是不符合格式

搜索发现符合答案格式的AI软件名称

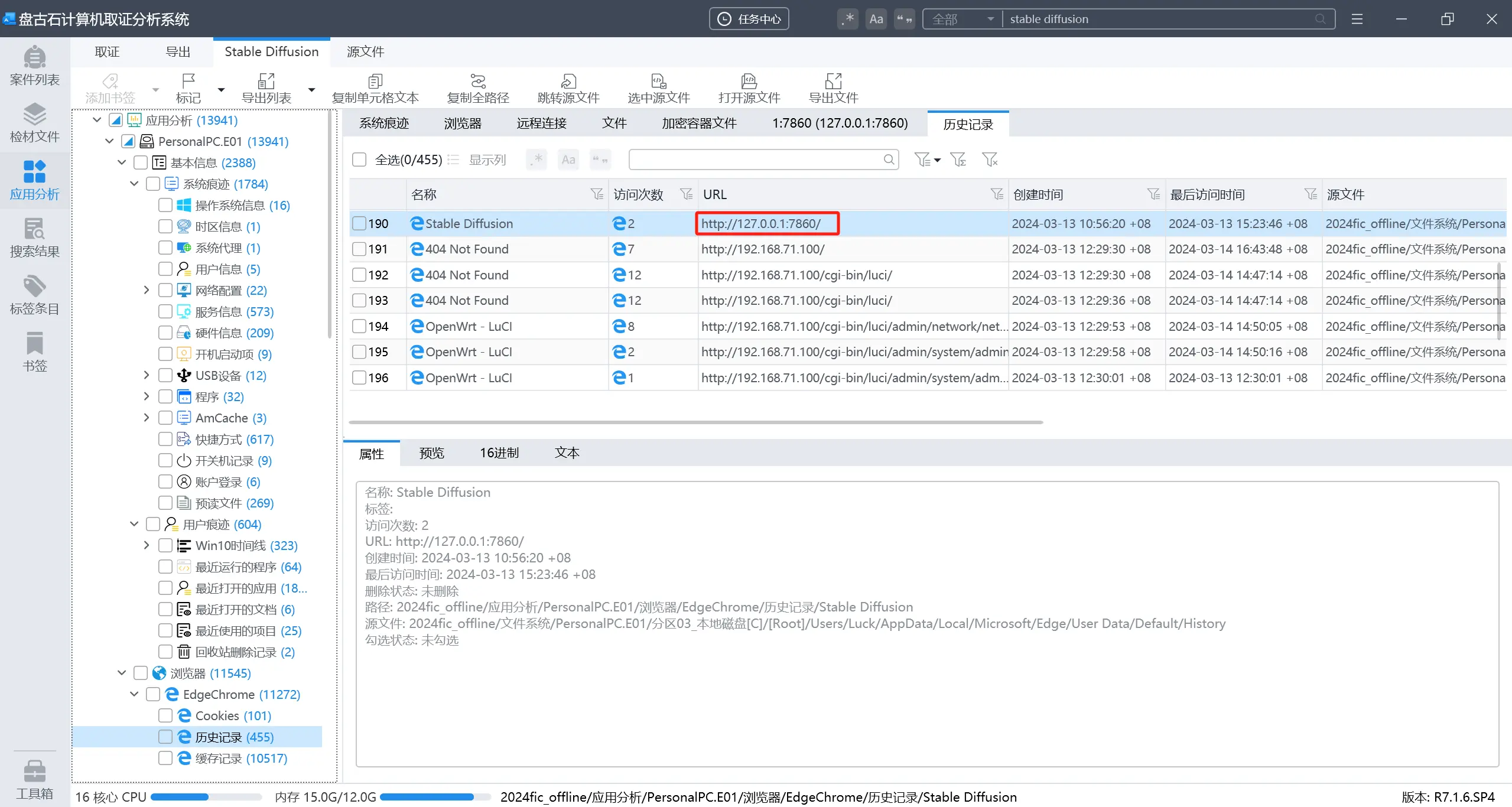

11 嫌疑人使用的AI软件监听端口为?【答案格式:1】

7680

搜索,找到该软件的监听端口

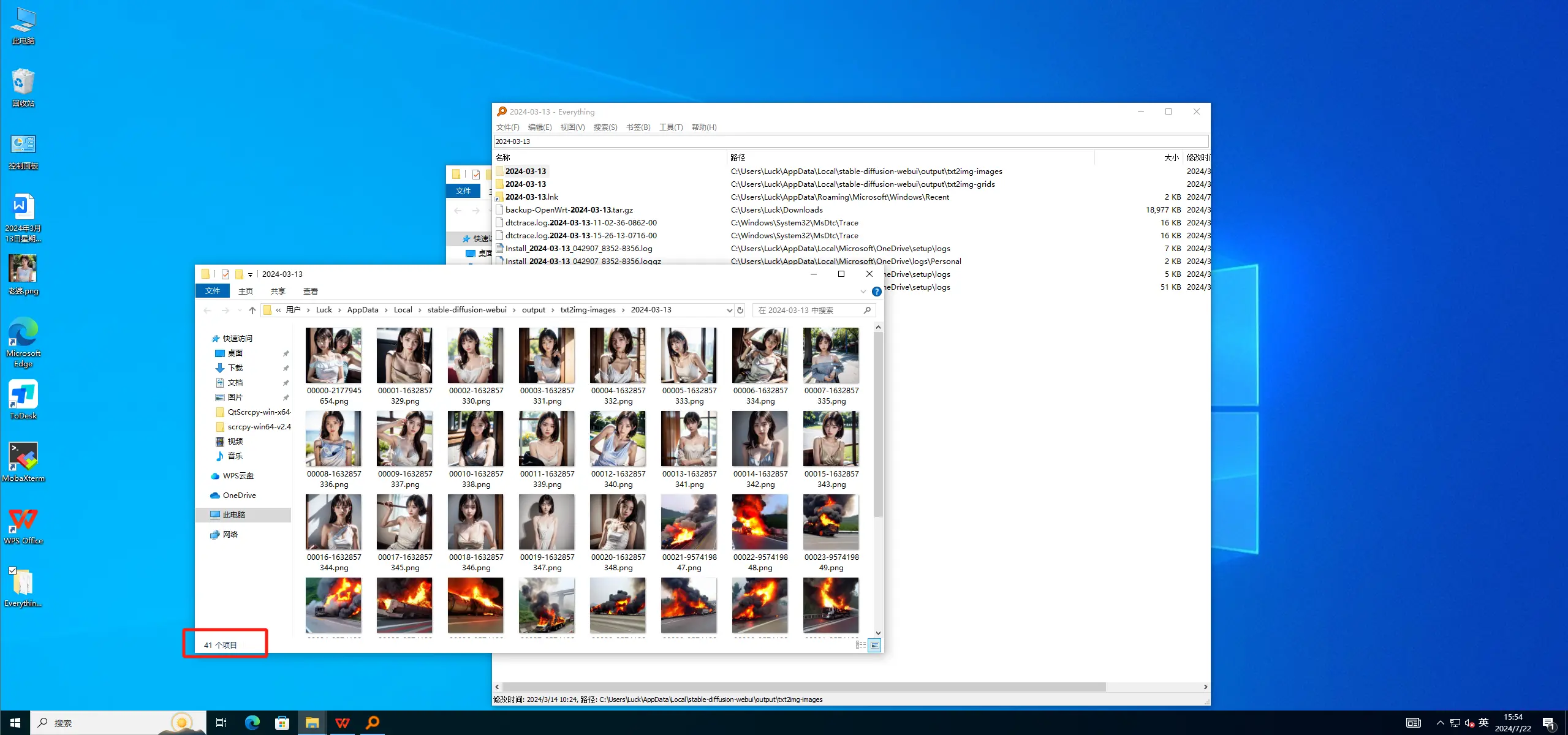

12 AI软件安装目录下的“2024-03-13”目录,其中由AI生成的图片有多少张?【答案格式:1】

41

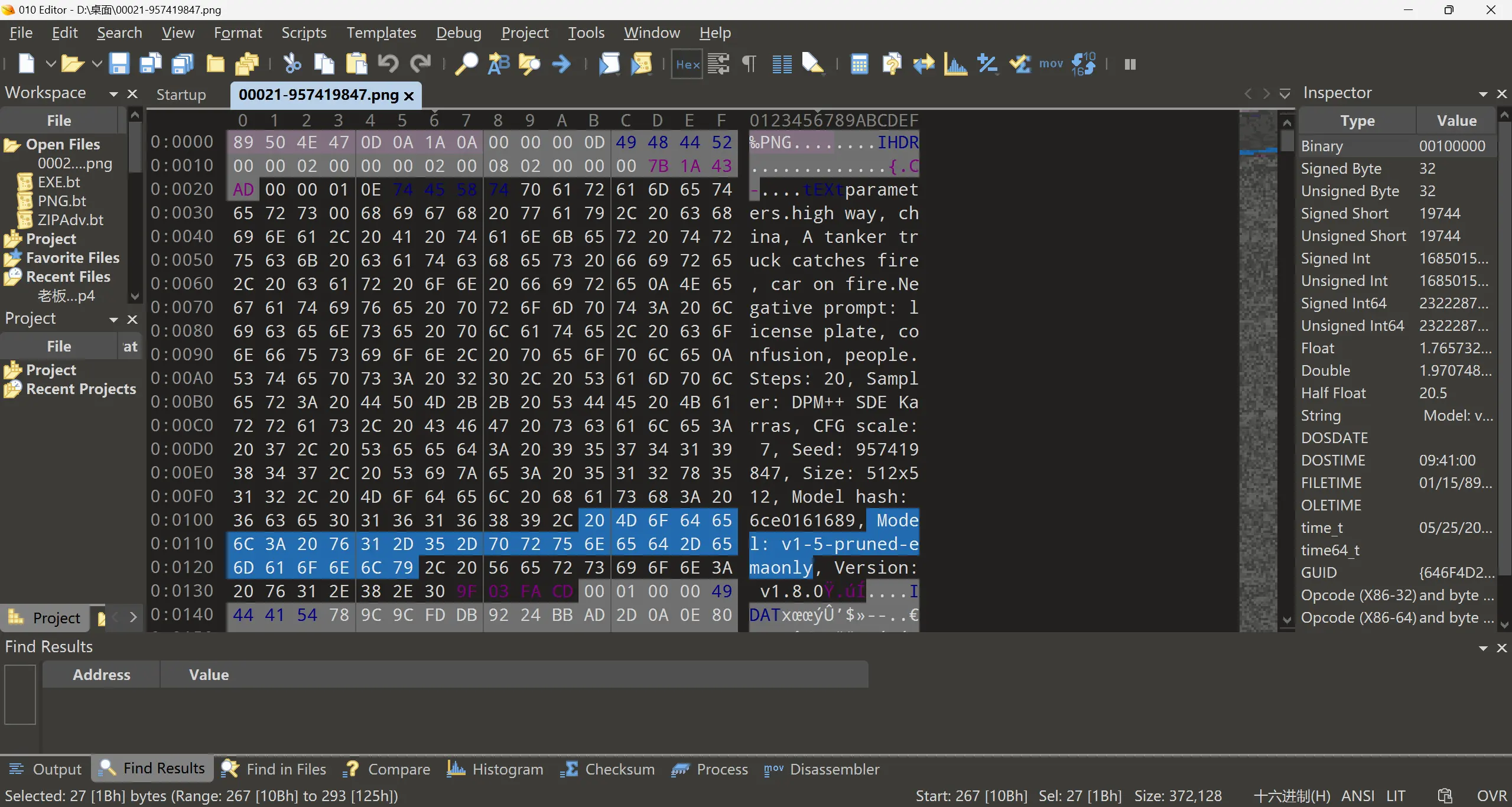

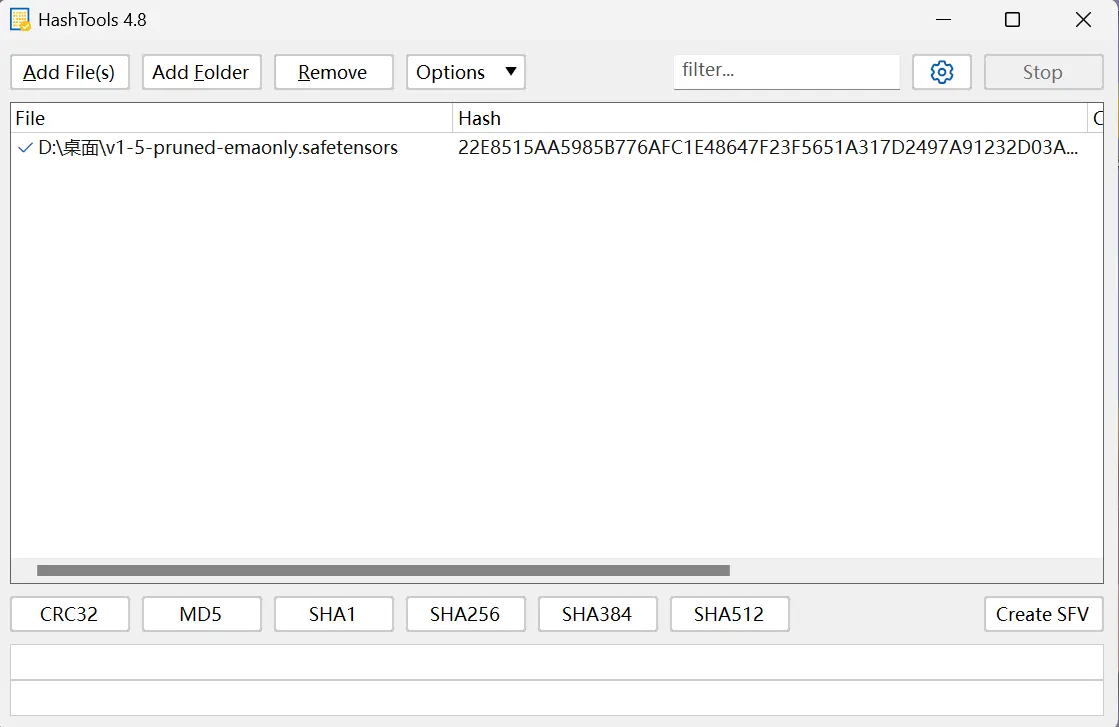

13 嫌疑人使用Ai软件生成燃烧的汽车图片使用的模型SHA256哈希值为?

22E8515AA5985B776AFC1E48647F23F5651A317D2497A91232D03A1C4FEEAE2C

将图片导出,使用010查看,发现模型文件

导出计算sha256

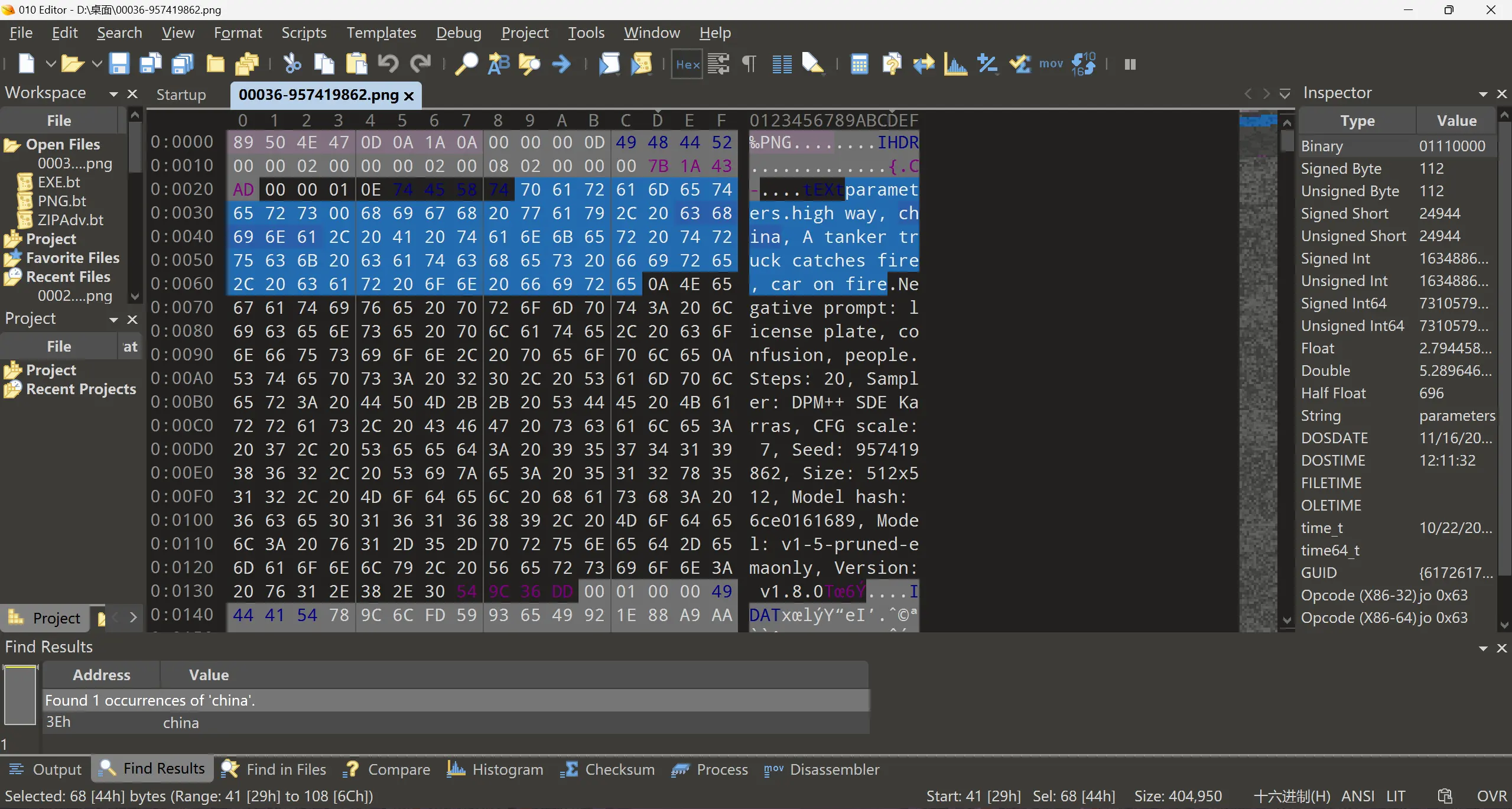

14 嫌疑人使用Ai软件生成燃烧的汽车图片(00036-957419862.png)使用的正向提示词,包含哪些? A.china B.high way C.fast speed D.car on fire E.no people

ABD

导出使用010查看

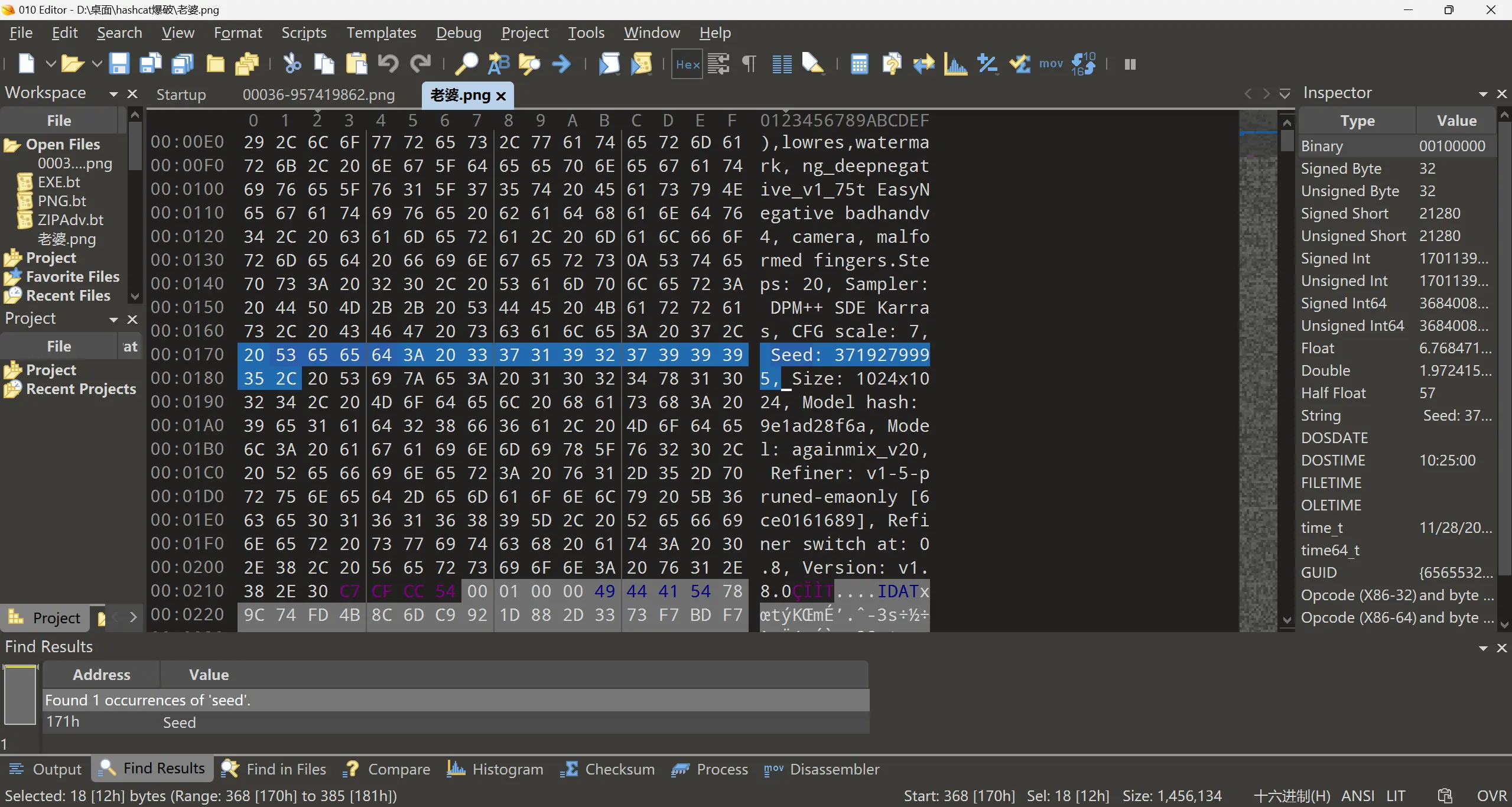

15 嫌疑人桌面文件”老婆.png”的图像生成种子是__。【答案格式:123】

3719279995

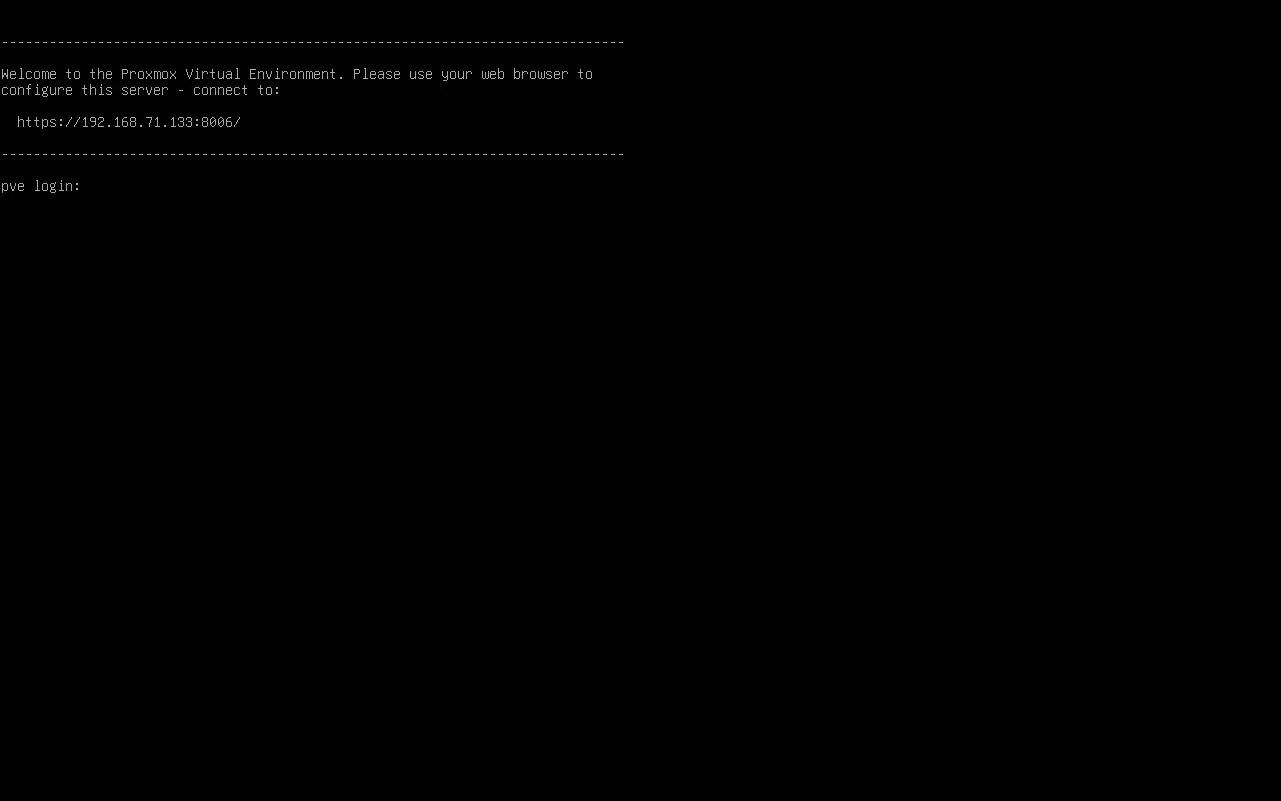

PVE虚拟化平台部分:

将另外两个检材放在一起进行仿真

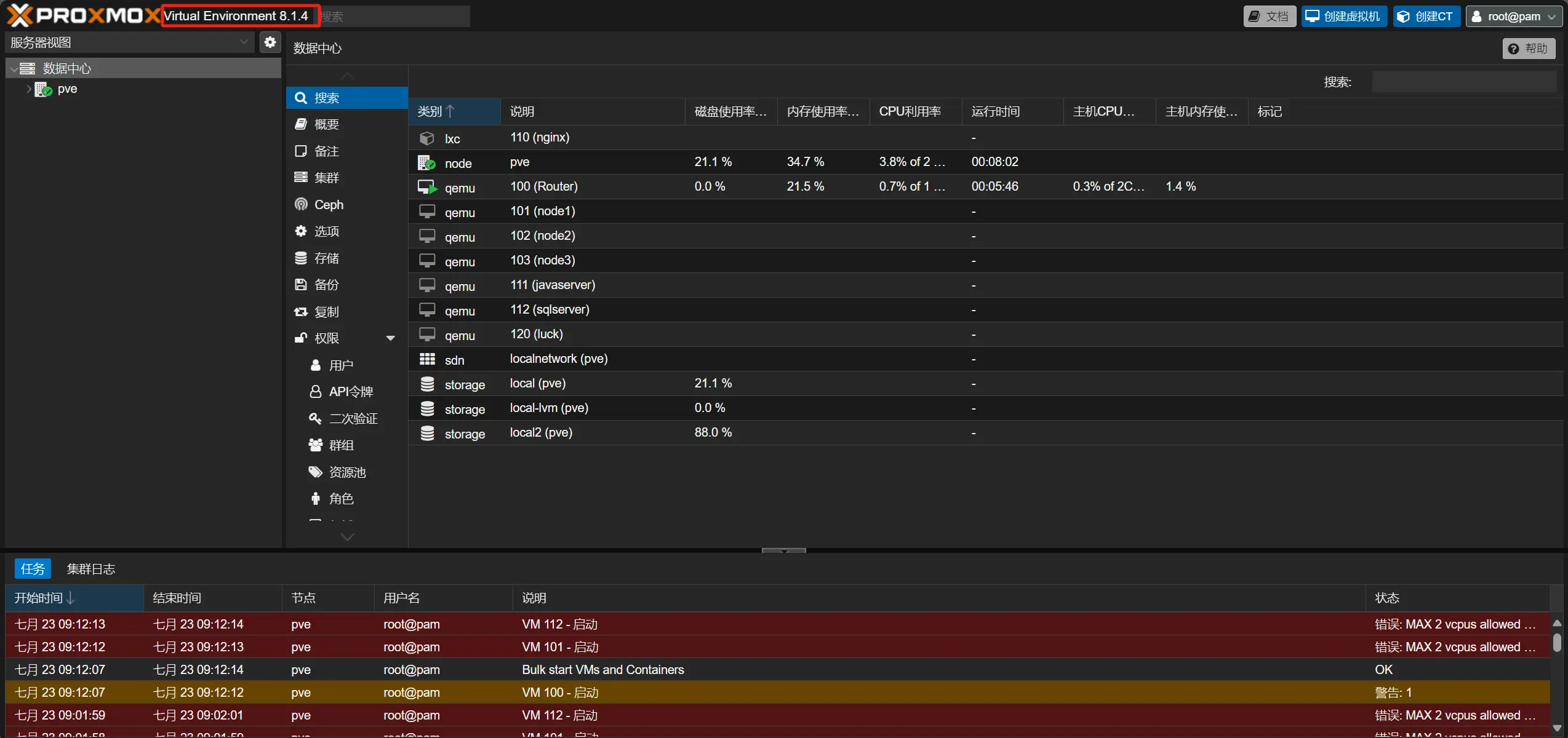

1 PVE虚拟化平台版本号为?【答案格式:1.1.1】

8.1.4

访问地址,root123456登录

2 PVE虚拟化平台的web管理地址为?【答案格式:192.168.1.1:22】

192.168.71.4:8006

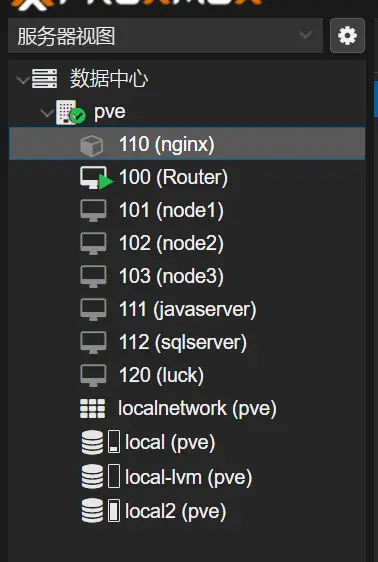

3 在PVE虚拟化平台中,当前共有多少个虚拟机?【答案格式:1】

7

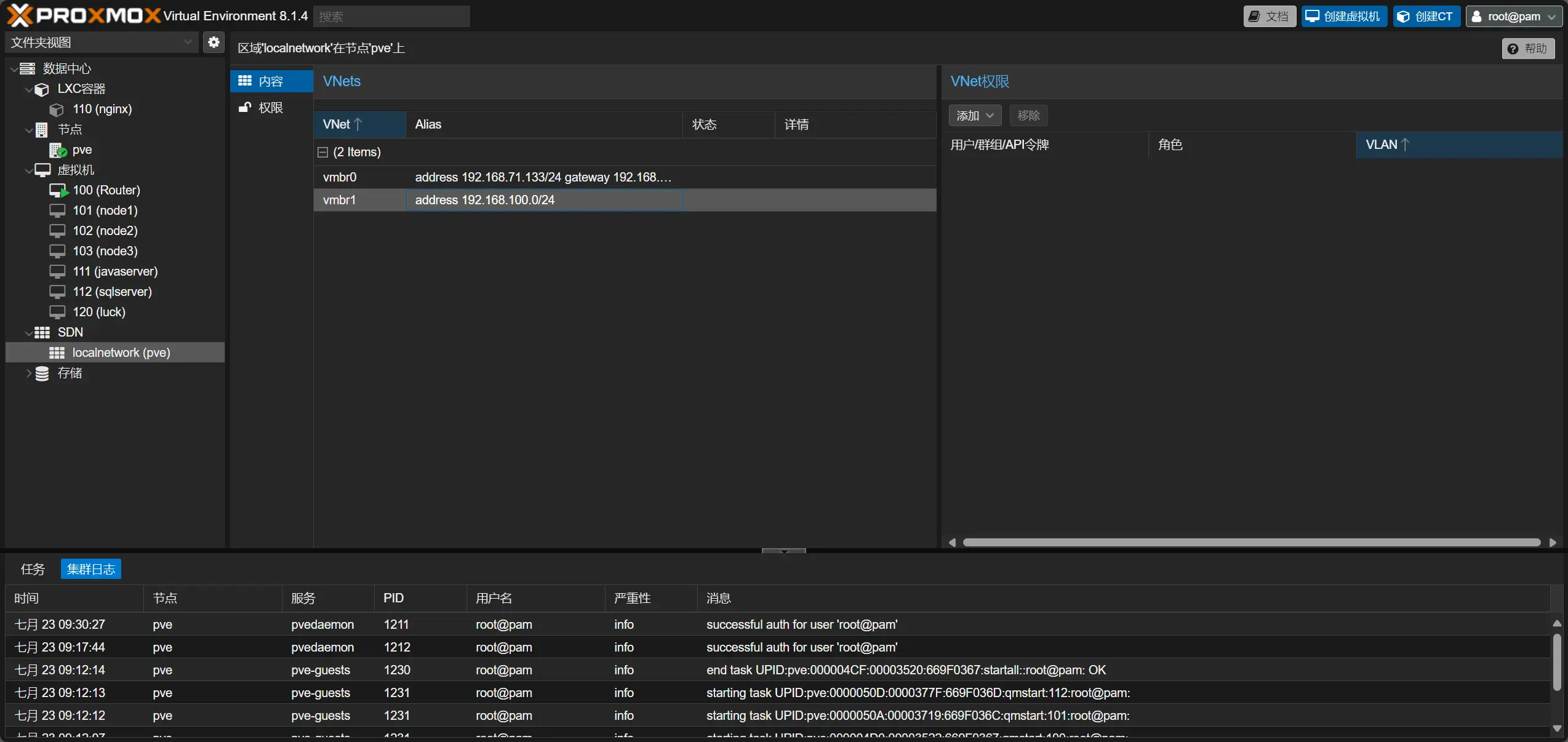

4 PVE虚拟化平台的“vmbr1”网卡所使用的网段为?【答案格式:192.168.1.0/11】

192.168.100.0/24

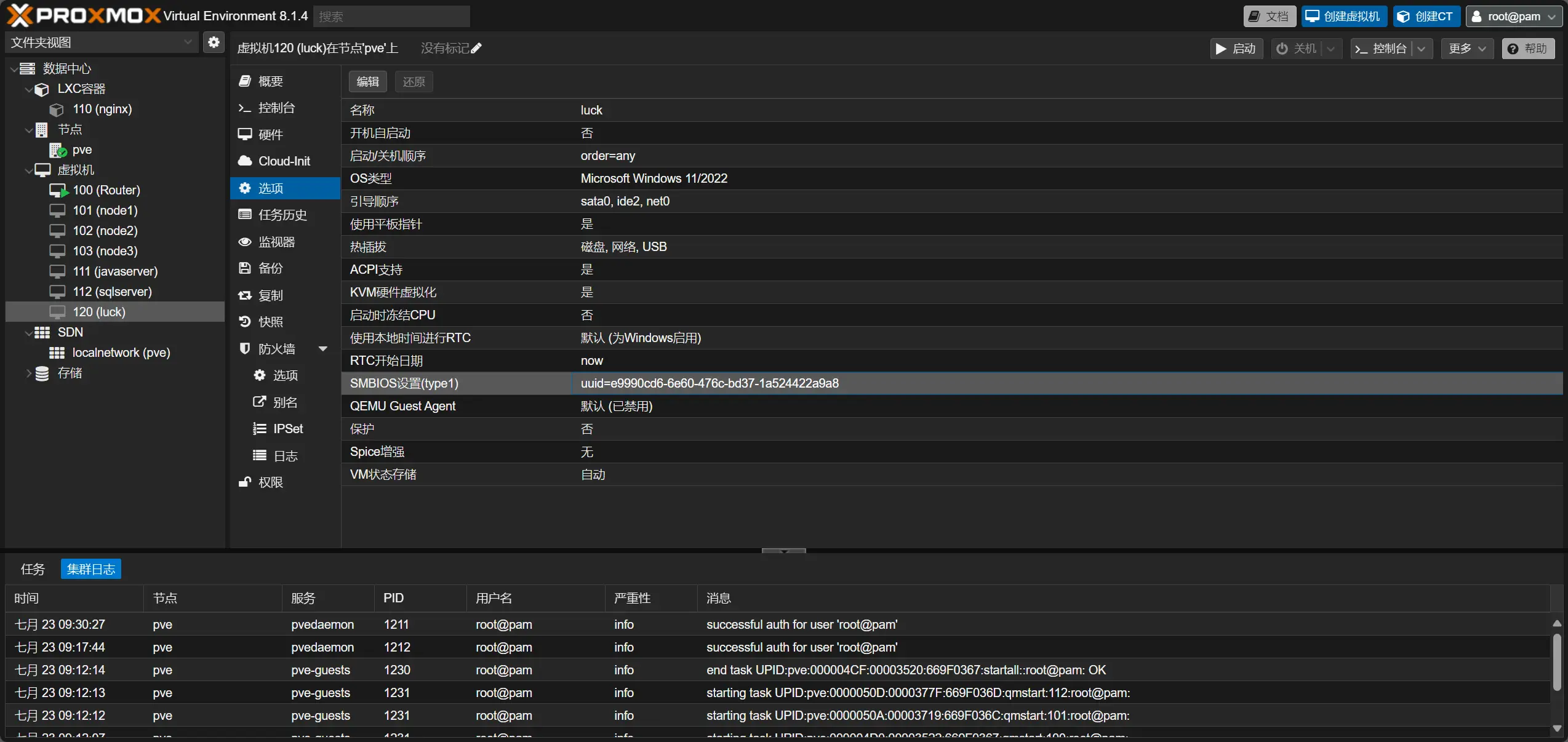

5PVE虚拟化平台中”120(Luck)”虚拟机的smbios uuid为?【答案格式:123abc-123ba-123ad-23ab-12345abczc】

e9990cd6-6e60-476c-bd37-1a524422a9a8

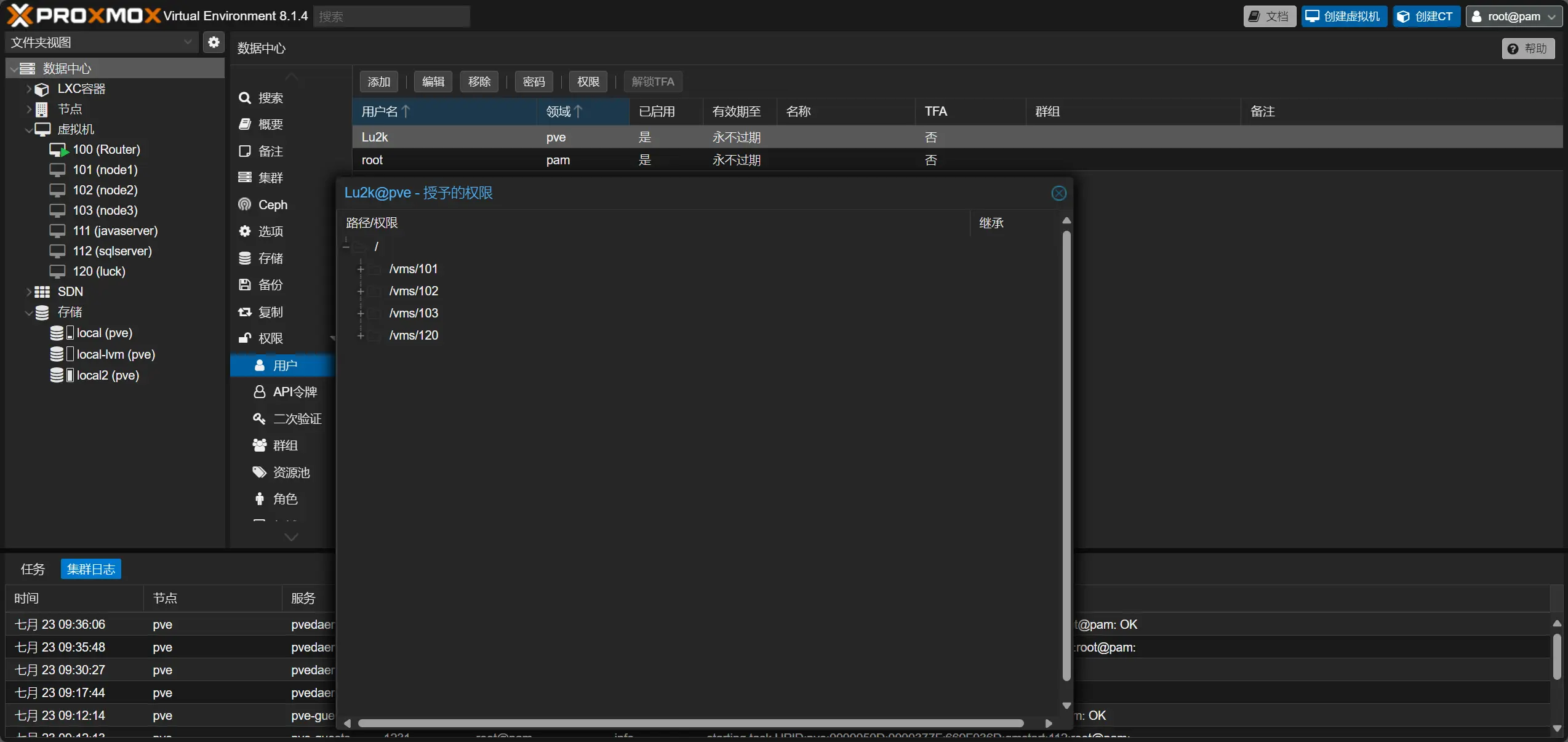

6 在PVE虚拟化平台中,用户“Lu2k”被授予了多少个虚拟机的使用权限?【答案格式:1】

4

在用户-权限中查看

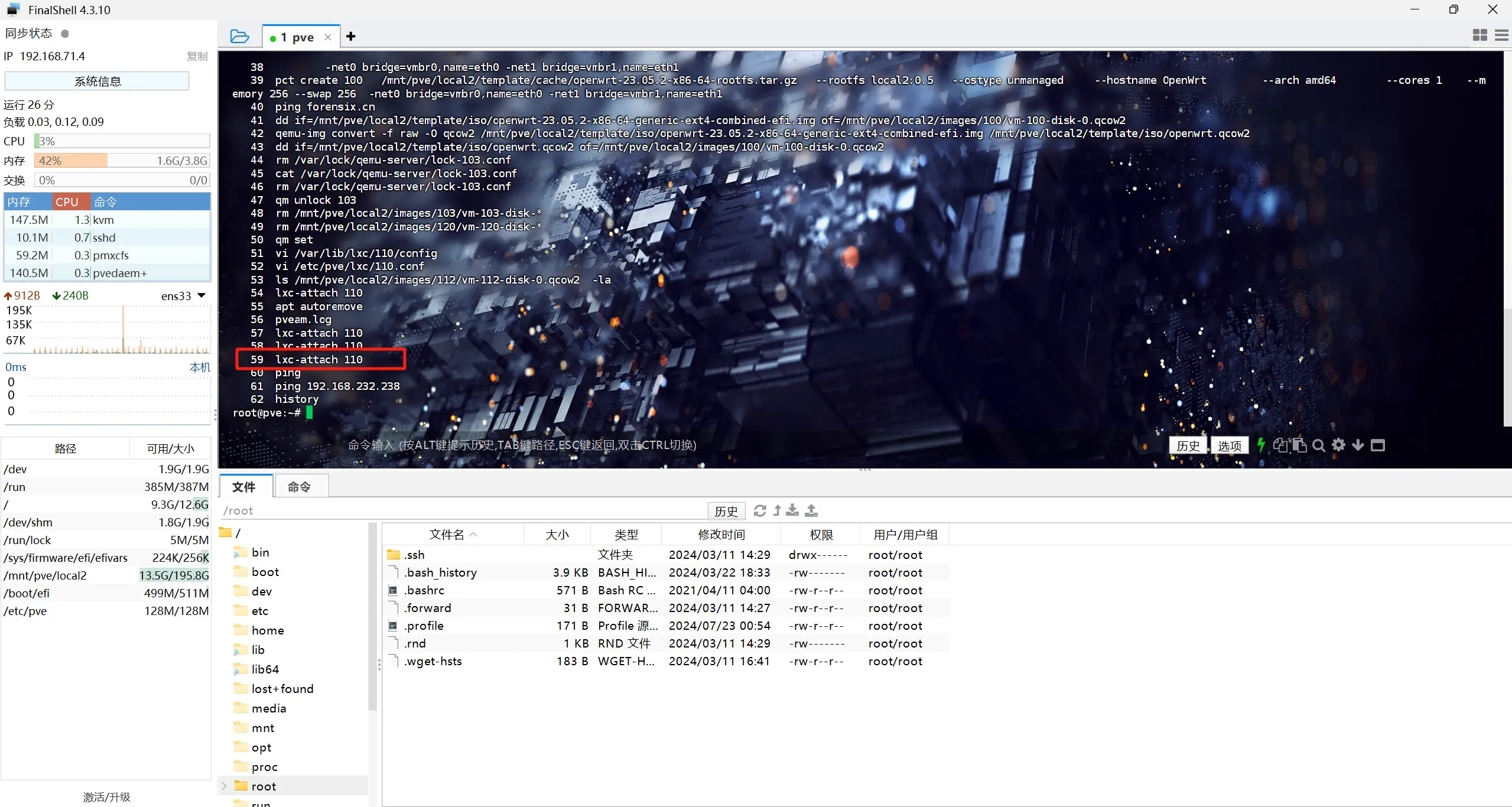

7 在PVE虚拟化平台中,shell历史命令中最后一条命令为?【答案格式:hello world】

lxc-attach 110

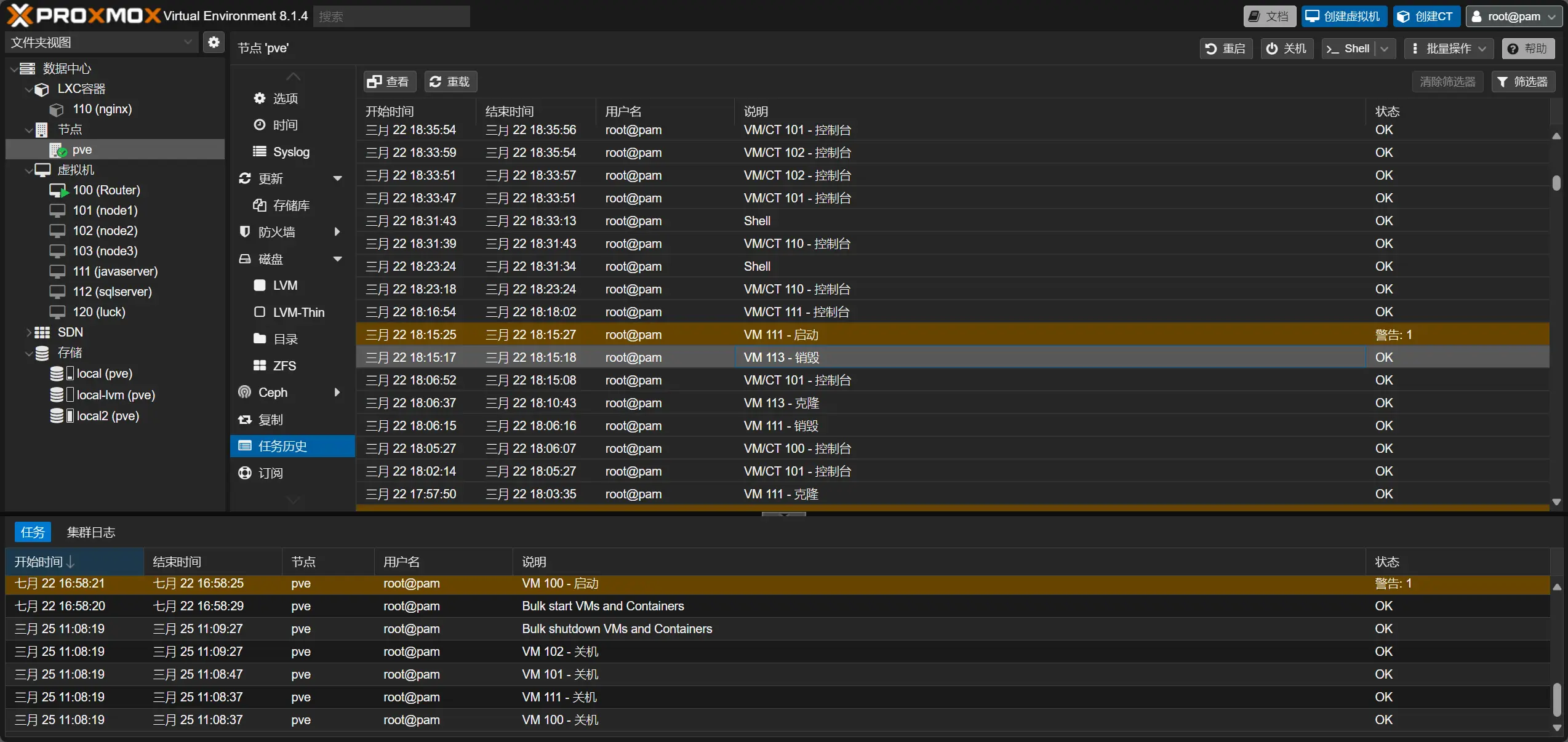

8请分析嫌疑人最近一次销毁虚拟机的时间为

A.2024-03-13 10:34:20

B.2024-03-22 18:06:15

C.2024-03-22 18:15:17

D.2024-03-22 18:20:55

C

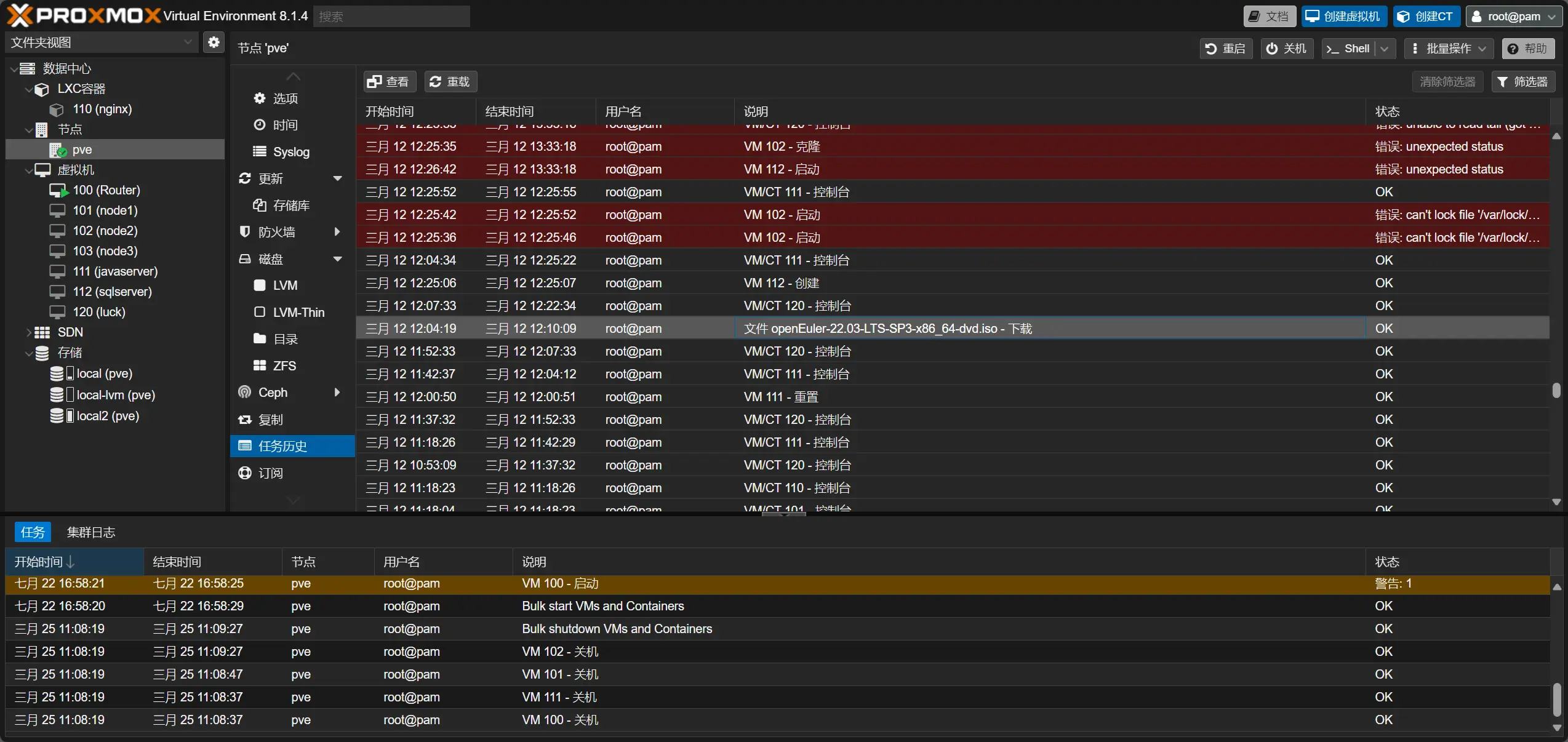

查看虚拟机任务历史

9PVE虚拟化平台的openEuler系统镜像下载的开始时间为?

A.2024-03-12 12:03:12

B.2024-03-12 12:04:19

C.2024-03-12 12:10:09

D.2024-03-12 12:11:02

B

在pve任务历史中查看

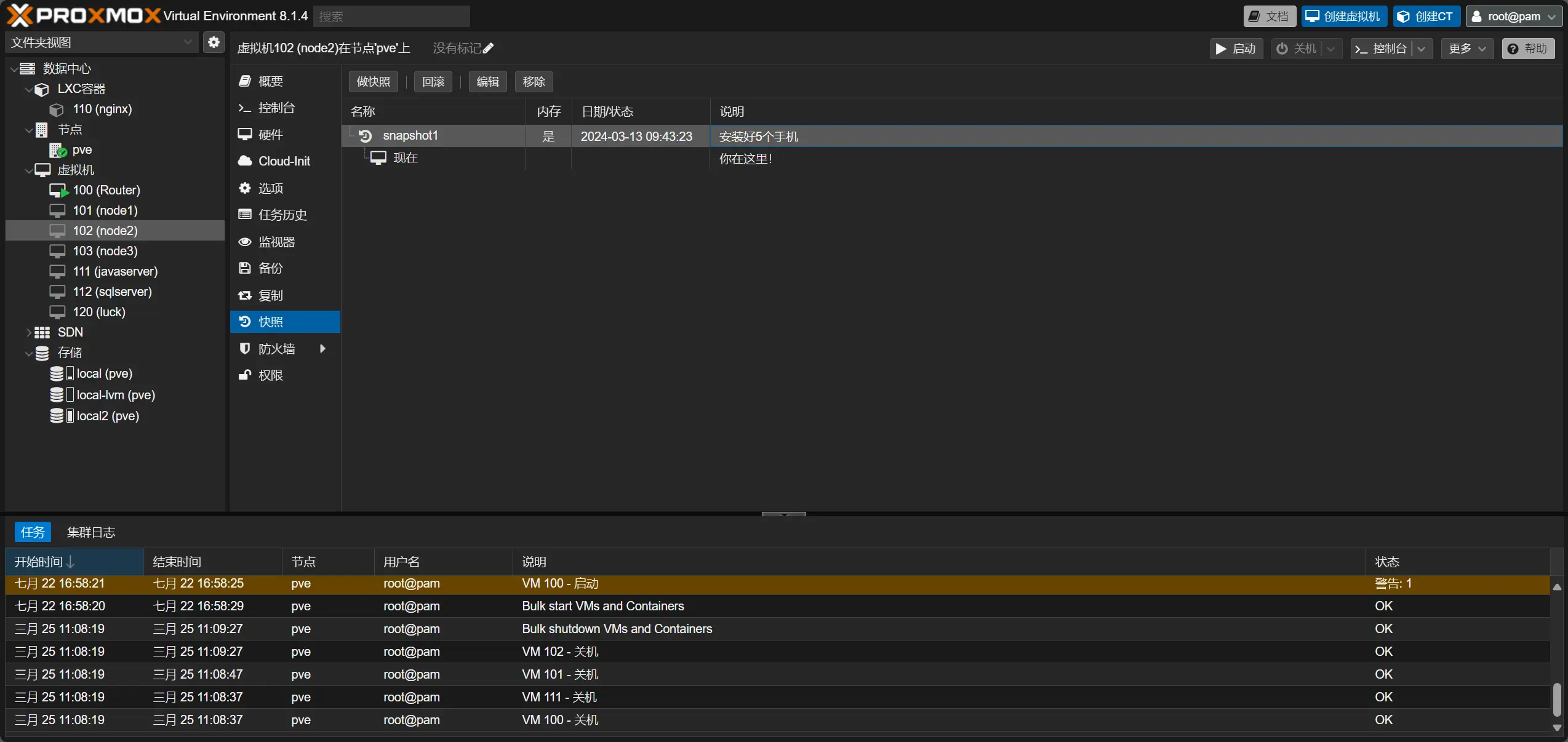

10根据嫌犯供述,可通过快照启动PVE虚拟化平台中的云手机。请根据该条线索找到对应虚拟机,其快照的时间为

A.2024-03-12 11:02:32

B.2024-03-12 11:24:11

C.2024-03-13 10:34:20

D.2024-03-13 9:43:23

D

总结

遇到过的最最难的一次赛题(对我来讲),水平太菜了,到了软路由部分一直复现不出来,一些关于服务器的基础知识都还不太了解,暑假要好好学习一下,在pve的部分,一开始使用盘古石的仿真软件一直没有用,进去就报错,还是换了美亚才成功的,可惜复现的时候没用弘连的授权,感觉后面几个虚拟机都需要导出来做,但是盘古石和美亚貌似都识别不到,只能等下次有弘连授权的时候再看看了😭

- 标题: 2024FIC线下决赛复现(前两部分)

- 作者: L...

- 创建于 : 2024-07-29 16:13:51

- 更新于 : 2024-08-19 12:21:34

- 链接: https://we1kin.github.io/2024/07/29/2024fic-forensics-fuxian/

- 版权声明: 本文章采用 CC BY-NC-SA 4.0 进行许可。